WhatsApp Sniffer: Programmbeschreibung und wie Sie sich schützen können. Netzwerk-Paketanalysatoren

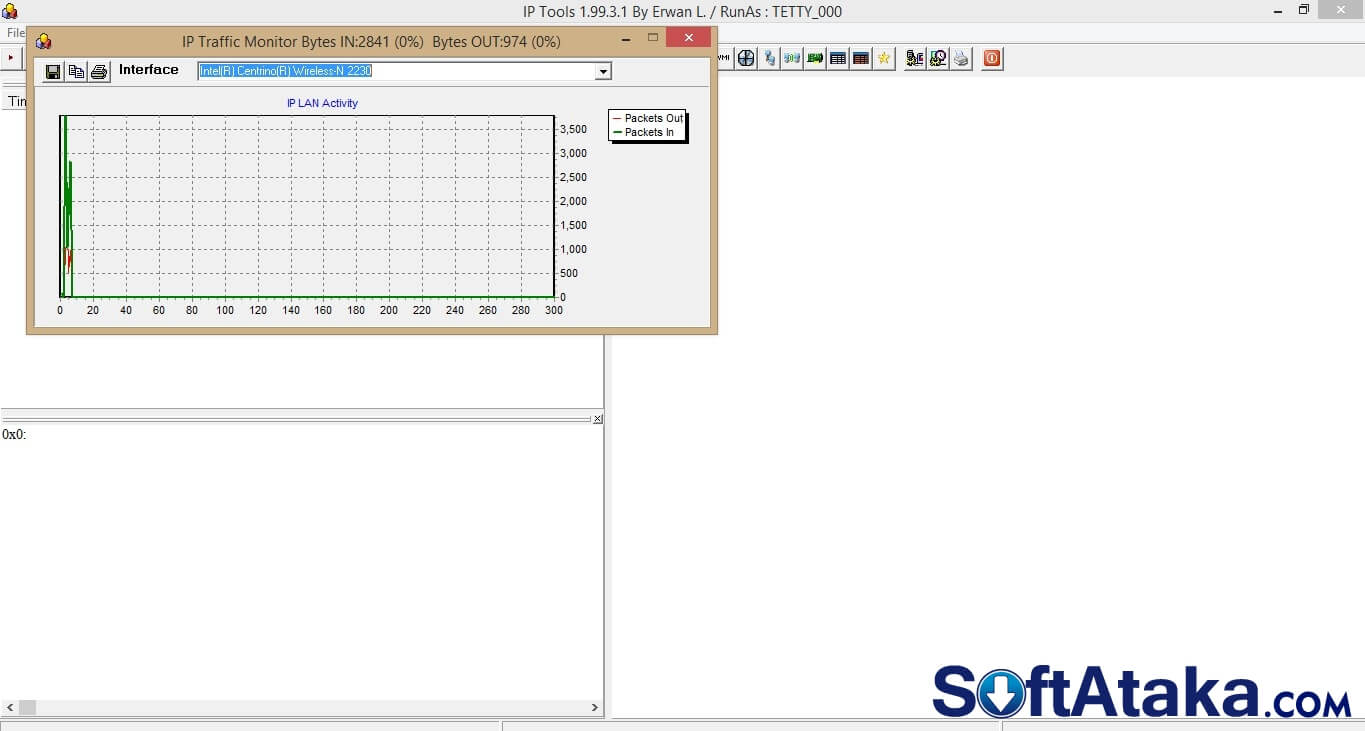

IP Sniffer - Ein Programm, mit dem Sie Pakete überwachen können, die das Internet Protocol (IP) durchlaufen. Die Funktionalität des Programms beinhaltet die Fähigkeit, Pakete zu decodieren und zu filtern.

In der Ära der modernen Technologie und des Internets steht Sicherheit an erster Stelle. Der Computer tauscht digitale Informationen über spezielle Protokolle mit der Außenwelt aus. Internet Protocol (IP) ist aufgrund der Sicherheit und der schnellen Datenübertragung eines der gefragtesten und beliebtesten.

Mit seinem Auftritt im Jahr 1981 konnten sich Computer in Form von Datenpaketen gegenseitig Nachrichten senden. Sniffer für Windows überwacht den Datenverkehr und prüft den Inhalt von Paketen. Somit ist dieses Dienstprogramm eine zusätzliche Möglichkeit, Ihren Computer zu schützen. Download IP Sniffer ist die beste Lösung, um den Verkehr und alle Informationsflüsse unter Kontrolle zu halten.

Laden Sie IP Sniffer kostenlos herunter

(1,4 MB)Die Hauptmerkmale von IP Sniffer:

- Multifunktionalität;

- Sicherheit;

- Kleine größe;

- Intuitive Benutzeroberfläche

Die neueste Version des Sniffer verfügt über eine komfortable und einfache Benutzeroberfläche. Mit dem Programm können Sie anzeigen, welche IP-Adressen am häufigsten verwendet werden und welche am häufigsten mit Ihrem Computer verbunden sind. Praktischerweise können Sie den Verkehrsaufkommen überwachen. Es ist auch möglich, eine bestimmte Verbindung mithilfe der Netstat-Funktion zwangsweise zu beenden. Es wird empfohlen, einen Sniffer auf einen Computer herunterzuladen, wenn der Benutzer vor der Aufgabe steht, den Datenverkehr zwischen Hosts abzufangen. Auf diese Weise können Sie die Snoofing-Funktion erstellen, die das populäre ARP-Protokoll unterstützt. Beliebte Funktionen des Sniffers in Russisch sind Ping-Netzwerke, die Fähigkeit, eine IP-Adresse in den Hostnamen zu konvertieren und zurückzusuchen DHCP-Server. Es kann auch verwendet werden, um Netbios-Daten für die angegebene IP-Adresse zu erhalten.

Laden Sie den kostenlosen Sniffer herunter, wenn der Benutzer einen zuverlässigen Assistenten für die Verkehrssteuerung erhalten möchte. Das Programm muss nicht installiert werden fortgeschrittenes Setup. Sie können es sofort nach dem Download verwenden. Die Programmoberfläche ist übersichtlich und einfach. Fenster und Registerkarten befinden sich so, dass die Verwendung am bequemsten und komfortabelsten war. Der Entwickler verbessert und verbessert ständig sein Produkt. Updates kommen regelmäßig heraus. Das Programm ist sehr resistent gegen schädliche Effekte.

Unser Portal bietet allen Besuchern die Möglichkeit, ein Sniffer-Programm ohne Registrierung und SMS herunterzuladen.

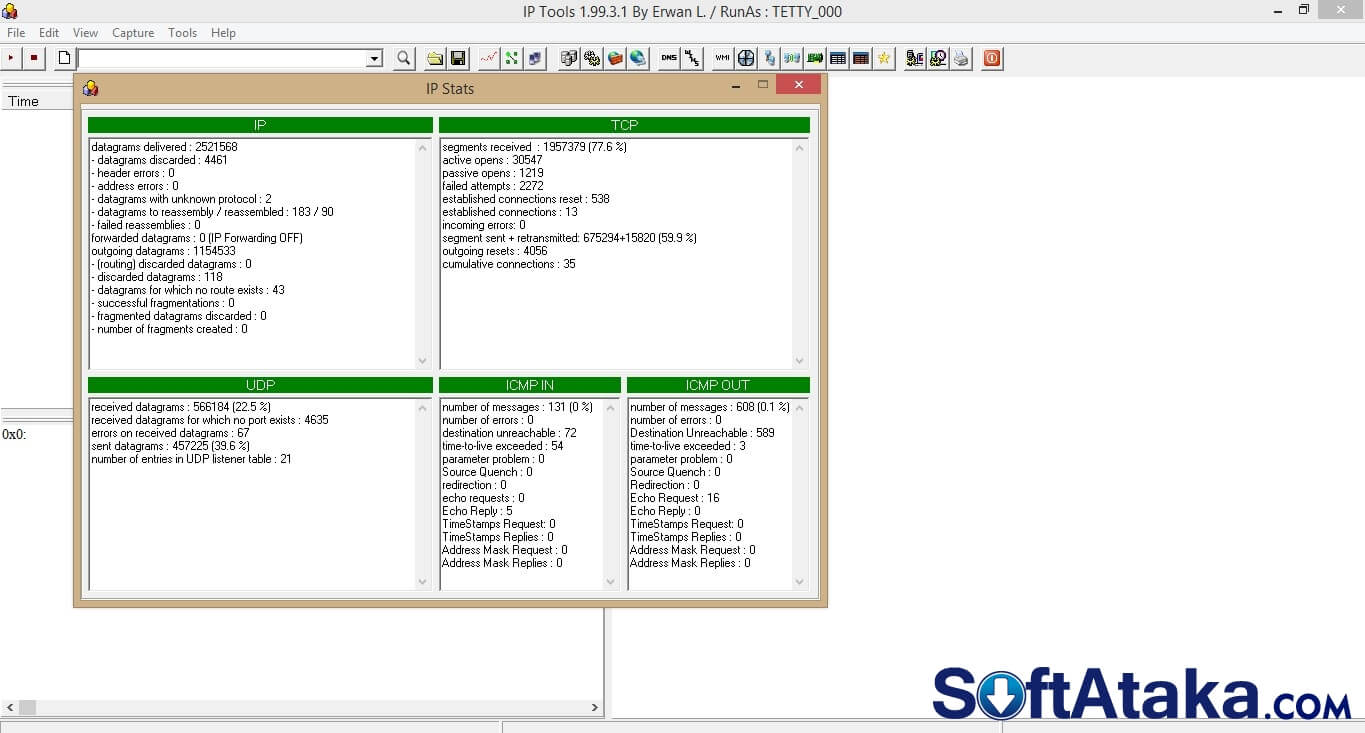

Netzwerkpaketanalysatoren oder Sniffer wurden ursprünglich zur Lösung von Netzwerkproblemen entwickelt. Sie sind in der Lage, über das Netzwerk übertragene Analysepakete abzufangen, zu interpretieren und für spätere Analysepakete zu speichern. Zum einen erlaubt es systemadministratoren und technische Supporttechniker, um zu überwachen, wie Daten über das Netzwerk übertragen werden, um Probleme zu diagnostizieren und zu beheben. Paket-Sniffer sind in diesem Sinne ein leistungsfähiges Werkzeug zur Diagnose von Netzwerkproblemen. Andererseits wurden Sniffer wie viele andere leistungsstarke Tools, die ursprünglich für die Verwaltung vorgesehen waren, im Laufe der Zeit für andere Zwecke verwendet. Tatsächlich ist ein Schnüffler in den Händen eines Eindringlings ein ziemlich gefährliches Werkzeug und kann zum Abrufen von Passwörtern und anderen vertraulichen Informationen verwendet werden. Denken Sie jedoch nicht, dass Schnüffler ?? Es ist eine Art magisches Werkzeug, mit dem jeder Hacker vertrauliche Informationen, die über das Netzwerk übertragen werden, problemlos anzeigen kann. Bevor wir beweisen, dass die Gefahr, die von Schnüfflern ausgeht, nicht so groß ist, wie oft dargestellt, sollten wir uns die Prinzipien ihrer Funktionsweise genauer ansehen.

Prinzipien der Batch-Sniffer

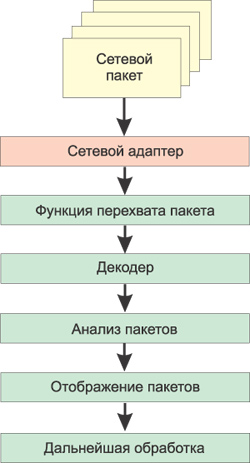

In diesem Artikel werden nur Software-Sniffer betrachtet, die für Ethernet-Netzwerke entwickelt wurden. Sniffer ?? Dies ist ein Programm, das auf der Ebene arbeitet netzwerkadapter NIC (Network Interface Card) (Datenverbindungsschicht) und auf eine verborgene Weise den gesamten Verkehr abfangen. Da Sniffer auf der Datenverbindungsschicht des OSI-Modells arbeiten, sollten sie nicht den Regeln höherer Protokolle entsprechen. Snifers umgehen die Filtermechanismen (Adressen, Ports usw.), die die Ethernet-Treiber und der TCP / IP-Stack zum Interpretieren von Daten verwenden. Packet Sniffer erfassen alles vom Draht. Sniffer können Frames im Binärformat speichern und später entschlüsseln, um übergeordnete Informationen anzuzeigen (Abb. 1).

Damit der Sniffer alle Pakete abfangen kann, die den Netzwerkadapter passieren, muss der Netzwerkadaptertreiber den Promiscuous-Betriebsmodus unterstützen. In dieser Betriebsart des Netzwerkadapters kann der Sniffer alle Pakete abfangen. Diese Betriebsart des Netzwerkadapters wird beim Start des Sniffer automatisch aktiviert oder durch die entsprechenden Einstellungen des Sniffer manuell eingestellt.

Der gesamte abgefangene Verkehr wird an den Paketdecoder übertragen, der Pakete identifiziert und in die entsprechenden Hierarchieebenen aufteilt. In Abhängigkeit von den Fähigkeiten eines bestimmten Sniffers können die über die Pakete präsentierten Informationen anschließend weiter analysiert und gefiltert werden.

Einschränkungen bei der Verwendung von Sniffer

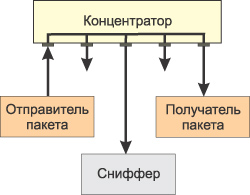

die gefährlichsten Sniffer waren zu Zeiten, als Informationen in offener Form (ohne Verschlüsselung) über das Netzwerk übertragen wurden und lokale Netzwerke auf der Grundlage von Hubs (Hubs) aufgebaut wurden. Diese Zeiten sind jedoch unwiederbringlich vorbei und der Gebrauch von Sniffern, um Zugang zu vertraulichen Informationen zu erhalten. Die Aufgabe ist nicht einfach.

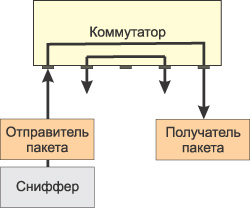

Tatsache ist, dass beim Aufbau lokaler Netzwerke auf Basis von Hubs eine gemeinsame Datenübertragungsumgebung (Netzwerkkabel) vorhanden ist und alle Netzwerkknoten Pakete austauschen, die um den Zugriff auf dieses Medium konkurrieren (2), und das von einem Netzwerkknoten gesendete Paket wird übertragen Alle Ports des Hubs und dieses Paket hören auf alle anderen Knoten des Netzwerks, aber nur der Knoten, an den es adressiert ist, empfängt es. Wenn ein Paketsniffer auf einem der Netzwerkknoten installiert ist, kann er darüber hinaus alle Netzwerkpakete abfangen, die zu diesem Netzwerksegment (dem vom Hub gebildeten Netzwerk) gehören.

Switches sind intelligentere Geräte als Broadcast-Hubs und isolieren den Netzwerkverkehr. Der Switch kennt die Adressen der an jedem Port angeschlossenen Geräte und überträgt Pakete nur zwischen notwendige Häfen. Auf diese Weise können Sie andere Ports auslagern, ohne jedes Paket an sie zu übergeben, wie dies bei einem Hub der Fall ist. Somit wird ein von einem bestimmten Netzwerkknoten gesendetes Paket nur an den Vermittlungsport übertragen, mit dem der Empfänger des Pakets verbunden ist, und alle anderen Netzwerkknoten können dieses Paket nicht erkennen (3).

Wenn das Netzwerk auf der Basis eines Switches aufgebaut ist, kann der auf einem der Computer im Netzwerk installierte Sniffer daher nur die Pakete abfangen, die der Computer mit anderen Knoten im Netzwerk austauscht. Um Pakete abfangen zu können, die ein Computer oder Server mit dem Rest des Netzwerks austauschen möchte, muss daher ein Sniffer auf diesem Computer (Server) installiert werden, was eigentlich nicht so einfach ist. Es sollte jedoch beachtet werden, dass einige Paketschnüffler von gestartet werden befehlszeile und hat möglicherweise keine grafische Oberfläche. Solche Sniffer können im Prinzip für den Benutzer remote installiert und ausgeführt werden.

Darüber hinaus sollte auch berücksichtigt werden, dass die Switches zwar den Netzwerkverkehr isolieren, alle verwalteten Switches jedoch über eine Portweiterleitungs- oder Spiegelungsfunktion verfügen. Das heißt, der Switch-Port kann so konfiguriert werden, dass alle an anderen Switch-Ports ankommenden Pakete für ihn dupliziert werden. Wenn in diesem Fall ein Computer mit einem Paketsniffer mit einem solchen Port verbunden ist, kann er alle zwischen Computern im Netzwerksegment ausgetauschten Pakete abfangen. Die Möglichkeit, den Switch zu konfigurieren, steht in der Regel nur dem Netzwerkadministrator zur Verfügung. Dies bedeutet natürlich nicht, dass er kein Angreifer sein kann, aber der Netzwerkadministrator hat viele andere Möglichkeiten, um alle Benutzer zu kontrollieren. lokales Netzwerkund es ist unwahrscheinlich, dass er Ihnen auf so raffinierte Weise folgt.

Ein weiterer Grund dafür, dass Sniffer nicht mehr so gefährlich sind wie früher, ist die Tatsache, dass derzeit die wichtigsten Daten verschlüsselt übertragen werden. Offene, unverschlüsselte Dienste verschwinden schnell aus dem Internet. Beim Besuch von Websites wird beispielsweise zunehmend das SSL-Protokoll (Secure Sockets Layer) verwendet. anstelle von fTP öffnen SFTP (Secure FTP) wird verwendet, und für andere Dienste, die standardmäßig keine Verschlüsselung verwenden, werden zunehmend virtuelle private Netzwerke (VPN) verwendet.

Diejenigen, die besorgt sind über die Möglichkeit des böswilligen Einsatzes von Paketschnüfflern, sollten das Folgende beachten. Um eine ernsthafte Bedrohung für Ihr Netzwerk zu sein, müssen sich Sniffer innerhalb des Netzwerks befinden. Zweitens machen es heutige Verschlüsselungsstandards extrem schwierig, vertrauliche Informationen abzufangen. Derzeit verlieren Paketschnüffler daher allmählich ihre Bedeutung als Hacker-Tools, bleiben aber gleichzeitig ein wirksames und leistungsfähiges Werkzeug zur Diagnose von Netzwerken. Darüber hinaus können Sniffer nicht nur zur Diagnose und Lokalisierung von Netzwerkproblemen, sondern auch zur Überwachung erfolgreich eingesetzt werden. netzwerksicherheit. Die Verwendung von Paketanalysatoren ermöglicht es insbesondere, nicht autorisierten Datenverkehr zu erkennen, nicht autorisierte Software zu erkennen und zu identifizieren, ungenutzte Protokolle zu identifizieren, um sie aus dem Netzwerk zu entfernen. Intrusion Detection System (IDS).

Übersicht über Software-Sniffer

alle Software-Sniffer können in zwei Kategorien unterteilt werden: Sniffer, die das Ausführen über die Befehlszeile unterstützen, und Sniffer, die über eine grafische Benutzeroberfläche verfügen. Gleichzeitig stellen wir fest, dass es Sniffer gibt, die beide Möglichkeiten kombinieren. Darüber hinaus unterscheiden sich Sniffer durch die unterstützten Protokolle, die Analysetiefe erfasster Pakete, die Möglichkeit, Filter zu konfigurieren und die Kompatibilität mit anderen Programmen.

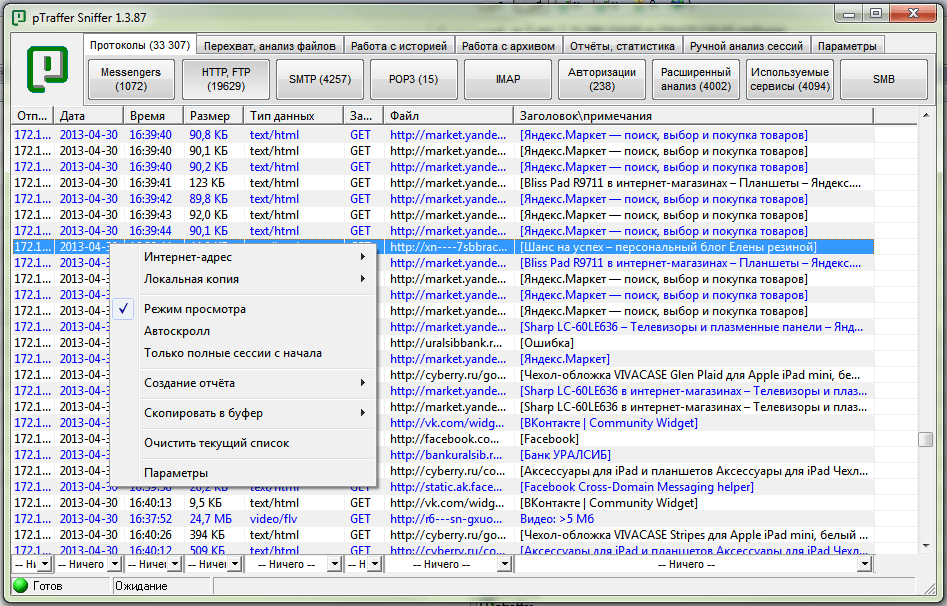

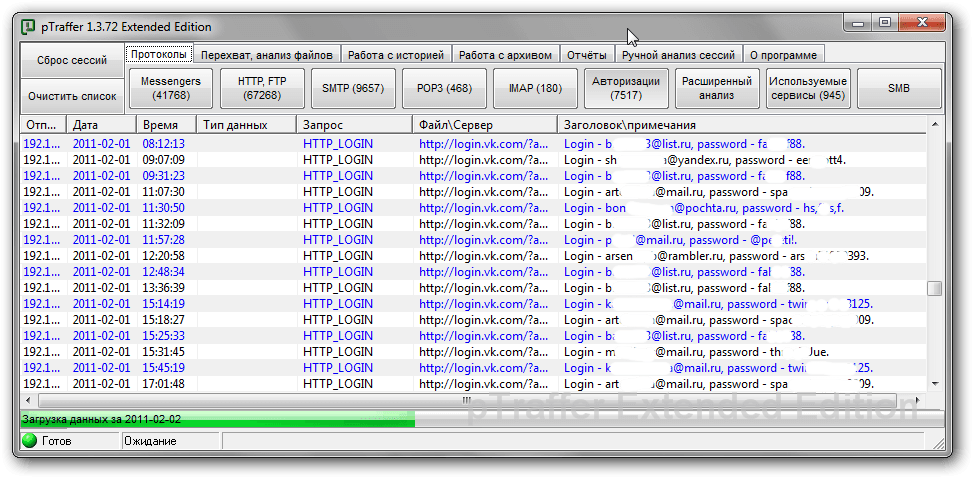

Normalerweise besteht jedes grafische Sniffer-Fenster aus drei Bereichen. Der erste zeigt die Gesamtdaten der abgefangenen Pakete an. Typischerweise zeigt dieser Bereich ein Minimum an Feldern an, nämlich: Paketerfassungszeit; IP-Adresse des Absenders und des Empfängers des Pakets; MAC-Adressen des Senders und des Empfängers des Pakets, Quell- und Zieladressen der Ports; Protokolltyp (Netzwerk-, Transport- oder Anwendungsschicht); einige zusammenfassende Informationen zu abgefangenen Daten. Im zweiten Bereich werden statistische Informationen zum ausgewählten Paket angezeigt, und im dritten Bereich wird das Paket in hexadezimaler Form oder in symbolischer Form dargestellt. ASCII.

Nahezu alle Paket-Sniffer ermöglichen die Analyse von dekodierten Paketen (deshalb werden Paket-Sniffer auch Paket-Sniffer oder Protokoll-Sniffer genannt). Sniffer verteilt abgefangene Pakete nach Schichten und Protokollen. Einige Paket-Sniffer können das Protokoll erkennen und die abgefangenen Informationen anzeigen. Diese Art von Informationen wird normalerweise im zweiten Bereich des Sniffer-Fensters angezeigt. Beispielsweise kann jeder Sniffer das TCP-Protokoll erkennen, und fortgeschrittene Sniffer können bestimmen, welche Anwendung diesen Datenverkehr generiert hat. Die meisten Protokollanalysatoren erkennen über 500 verschiedene Protokolle und können sie anhand ihres Namens beschreiben und dekodieren. Je mehr Informationen ein Sniffer decodieren und auf dem Bildschirm anzeigen kann, desto weniger müssen diese manuell decodiert werden.

Eines der Probleme, denen Paketanalysatoren begegnen können? Unfähigkeit, ein Protokoll mit einem anderen als dem Standardport richtig zu identifizieren. Um beispielsweise die Sicherheit zu erhöhen, können einige bekannte Anwendungen so konfiguriert werden, dass andere Ports als die Standardports verwendet werden. Anstelle des herkömmlichen Ports 80, der für den Webserver reserviert ist, kann dieser Server zwangsweise auf Port 8088 oder einen anderen Port konfiguriert werden. In dieser Situation können einige Paketanalysatoren das Protokoll nicht richtig bestimmen und zeigen nur Informationen zum Protokoll der unteren Ebene (TCP oder UDP) an.

Es gibt Software-Sniffer, an die als Plug-Ins oder integrierte Module Software-Analysemodule angeschlossen sind, mit denen Sie Berichte mit nützlichen analytischen Informationen zum abgefangenen Datenverkehr erstellen können.

Ein weiteres Merkmal der meisten Software-Paketanalysatoren? die Möglichkeit, Filter vor und nach der Datenerfassung zu konfigurieren. Filter isolieren bestimmte Pakete von einem allgemeinen Datenverkehr nach einem bestimmten Kriterium, wodurch bei der Analyse des Datenverkehrs unnötige Informationen entfernt werden können.

- Erinnere dich an diese Einstellung drittanbieteranwendungSie sind selbst für die Folgen verantwortlich!

- Wenn Sie die Korrespondenz einer anderen Person lesen, verstoßen Sie gegen seine Rechte und für diese strafrechtliche Haftung wird gesorgt!

- Dieses Handbuch enthält nur Informationen darüber, wie die Angreifer die Korrespondenz einer anderen Person lesen, ruft Sie jedoch in keinem Fall zu dieser Aktion auf.

Was ist ein "Schnüffler"? In krimineller Umgangssprache bedeutet dieses Wort eine Person, die einen Safe mit etwas öffnen kann, sogar mit der rostigsten Nadel. Mal sehen, für was eine Anwendung wie WhatsApp Sniffer für Computer und Telefon erforderlich ist, die übrigens von unserer Website heruntergeladen werden kann.

Warum brauchst du?

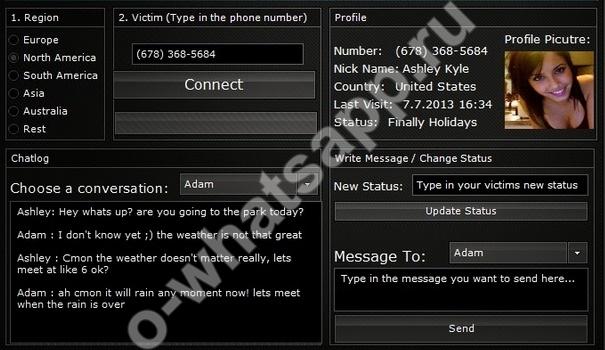

Dieses Dienstprogramm wird in speziellen Geheimlabors in Amerika erstellt - zumindest, wie die Entwickler sagen. Mit Hilfe eines Schnüfflers können Sie problemlos jedes Konto in Wotsapa hacken und erhalten Zugriff auf alle Geheimnisse der Korrespondenz der gewünschten Person. Natürlich laden Sie das Programm auf eigenes Risiko und Risiko herunter, niemand ist für Fehler und andere möglicherweise unangenehme Momente verantwortlich.

Laut den Entwicklern erlaubt der Sniffer:

- die Konten des "Opfers" vollständig erfassen, als ob dies Ihr persönliches Konto bei Wotsap ist;

- lesen Sie alle Benutzerbeiträge.

- senden Sie in seinem Namen Nachrichten an die Freunde des Benutzers.

- das Foto auf dem Avatar ändern;

- status ändern;

- dateien senden und erhalten.

Wie funktioniert das?

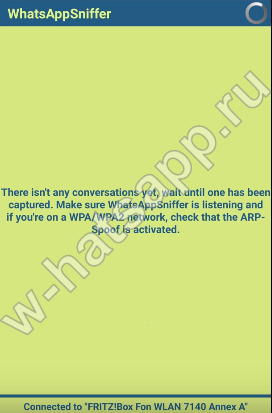

Das Dienstprogramm funktioniert nur unter Android. Die Entwickler versichern uns auch, dass diese Anwendung für das Telefon absolut sicher ist.

Das Wesentliche an der Arbeit des Sniffer ist also: Jedes Telefon hat seinen eigenen ursprünglichen MAC-Code, den das Dienstprogramm kopiert und das Programm denkt, dass es von einem bekannten Smartphone oder einem anderen Gadget stammt. Der Sniffer kann den MAC-Code auf drei Arten kopieren:

- SMS. Senden Sie eine spezielle SMS mit einem Link an das Opfer. Wenn das Opfer die Verbindung öffnet, gelangt der Schnüffler in das Telefon und in whatsApp-Programm Benutzer, den Zugang für Sie öffnen.

- Anrufen Die Anwendung ruft das Telefon des Opfers an und dringt in das Telefon und die Anwendung ein, wenn sie antwortet.

- Wi-Fi. Wenn Sie sich in der Nähe des Opfers befinden und ein WLAN verwenden, müssen Sie lediglich den Schnüffler am Telefon laufen lassen und die Nummer des Opfers angeben.

Um den Sniffer zu verwenden, starten Sie einfach das Dienstprogramm, wählen Sie die Verwendungsmethode aus und drücken Sie die „Spoof“ -Taste, mit der Sie das Telefon einer interessanten Person erkennen können.

Wo herunterladen und installieren?

Um WhatsApp Sniffer für Android herunterladen zu können, müssen Sie Google eingeben: "WhatsApp Sniffer Apk Download" oder die Installationsdatei verwenden, die Sie auf unserer Website finden. Leider funktioniert WhatsApp Sniffer Download für iPhone nicht, weil dafür betriebssystem es ist einfach nicht da.

Um das Dienstprogramm auf Ihrem Telefon zu installieren, gehen Sie folgendermaßen vor:

- Übertragen Sie die Installationsdatei auf Ihr Smartphone.

- Führen Sie es aus - es wird wie gewohnt installiert.

- Wenn Sie die Datei öffnen, um die Berechtigung zum Zugriff auf bestimmte Funktionen anzufordern, wählen Sie "Zulassen". Das ist alles: Der Sniffer ist auf Ihrem Gadget installiert.

Wenn Sie Sniffer nicht installieren können, empfiehlt es sich, ihn zu hacken, um den kostenlosen WhatsApp Hach Sniffer in Russisch herunterzuladen.

So schützen Sie sich vor WhatsApp Sniffer

Was ist, wenn Sie kein Spion sind, sondern ein Opfer? Bei jedem geringfügigen Verdacht, dass Ihr Telefon von Hackern zur persönlichen Bereicherung verwendet wird, müssen Sie die Wotsap-Anwendung entfernen und erneut installieren. Darüber hinaus wird empfohlen:

- Reinigen Sie das Telefon mit einem Antivirus-Programm.

- Wenden Sie sich an die Entwickler von Wotsap, um einen ernsthaften Schutz gegen das Eindringen zu erhalten. programme von Drittanbietern in das Dienstprogramm.

- Prüfen Sie immer, wie zuverlässig das von Ihnen verwendete Wi-Fi-Netzwerk ist. Wenn Sie also vermuten, dass Hacker damit verbunden werden können, ist es besser, keine Verbindung herzustellen.

- Tutorial

In diesem Artikel werden wir einen einfachen Sniffer unter Windows erstellen.

Wen kümmert's, willkommen unter Katze.

Einleitung

Zweck: Schreiben Sie ein Programm, das den über IP übertragenen Netzwerkverkehr (Ethernet, WiFi) erfasst.Bedeutet:Visual Studio 2005 oder höher.

Der hier beschriebene Ansatz gehört nicht persönlich zum Autor und wird in vielen kommerziellen und kategorischen Bereichen erfolgreich angewendet kostenlose Programme (Hallo, GPL).

Diese Arbeit ist in erster Linie für Anfänger in der Netzwerkprogrammierung gedacht, die jedoch zumindest über Grundkenntnisse in Bezug auf Steckdosen im Allgemeinen und Windows-Steckdosen im Besonderen verfügen. Hier schreibe ich oft bekannte Dinge, weil das Thema spezifisch ist, wenn Sie etwas vermissen - es wird Brei in Ihrem Kopf geben.

Ich hoffe du interessierst dich.

Theorie (optional lesen, aber wünschenswert)

Derzeit basiert die große Mehrheit der modernen Informationsnetzwerke auf der Grundlage des TCP / IP-Protokollstapels. Der TCP / IP-Protokollstapel (Transmission Control Protocol / Internet Protocol) ist eine Sammelbezeichnung für Netzwerkprotokolle verschiedener Ebenen, die in Netzwerken verwendet werden. In diesem Artikel interessieren wir uns in erster Linie für das IP-Protokoll - ein routbares Netzwerkprotokoll, das für die ungerechtfertigte Übermittlung von Daten in sogenannte Pakete (genauer Begriff ist ein Datagramm) von einem Netzwerkknoten zum anderen verwendet wird.Von besonderem Interesse für uns sind IP-Pakete zur Übertragung von Informationen. Dies ist ein ziemlich hohes Niveau. netzwerk-OSI-Modell Daten, wenn Sie vom Gerät und dem Datenübertragungsmedium getrennt werden können und nur mit einer logischen Darstellung arbeiten.

Es ist ziemlich logisch, dass es früher oder später Werkzeuge zum Abfangen, Steuern, Aufzeichnen und Analysieren des Netzwerkverkehrs geben sollte. Solche Tools werden normalerweise als Verkehrsanalysatoren, Paketanalysatoren oder Sniffer (von Englisch bis Sniff-Sniff) bezeichnet. Hierbei handelt es sich um einen Netzwerkverkehrsanalysator, ein Programm oder ein Hardware-Software-Gerät, das zum Abfangen und nachfolgenden Analysieren oder nur zum Analysieren des Netzwerkverkehrs für andere Knoten bestimmt ist.

Übung (im Wesentlichen sprechen)

Im Moment ziemlich viel geschaffen software auf den Verkehr hören Der berühmteste von ihnen: Wireshark. Natürlich ist es nicht das Ziel, seine Lorbeeren zu ernten - wir sind daran interessiert, den Verkehr mit der üblichen "Listening" -Netzwerkschnittstelle abzufangen. Es ist wichtig zu verstehen, dass wir uns nicht mit Einbruch und Abfangen beschäftigen werden alien Verkehr. Sie müssen lediglich den Datenverkehr durch unseren Host anzeigen und analysieren.Für was kann es nötig sein:

- Anzeigen des aktuellen Verkehrsflusses durch die Netzwerkverbindung (eingehend / ausgehend / gesamt).

- Umleiten des Datenverkehrs für die nachfolgende Analyse an einen anderen Host.

- Theoretisch können Sie versuchen, ein WLAN-Netzwerk zu hacken (tun wir das nicht?).

Wie so Sehr einfach.

Der Schlüsselschritt, um eine einfache Netzwerkanwendung in einen Netzwerkanalysator zu verwandeln, ist das Umschalten der Netzwerkschnittstelle in den Empfangsmodus (Promiscuous-Modus), wodurch Pakete empfangen werden können, die an andere Schnittstellen im Netzwerk adressiert sind. Dieser Modus ist erzwungen netzwerkkarte Nehmen Sie alle Frames mit, unabhängig davon, wer an das Netzwerk adressiert ist.

Ab Windows 2000 (NT 5.0) wurde es sehr einfach, ein Programm zum Abhören eines Netzwerksegments zu erstellen, weil Mit dem Netzwerktreiber können Sie den Socket wechseln, um alle Pakete zu empfangen.

Unleserlicher Modus aktivieren

lange Flagge = 1; SOCKET-Buchse; #define SIO_RCVALL 0x98000001 ioctlsocket (Socket, SIO_RCVALL & RS_Flag);Unser Programm arbeitet mit IP-Paketen und verwendet die Bibliothek von Windows Sockets Version 2.2 und Raw-Sockets. Um direkten Zugriff auf das IP-Paket zu erhalten, müssen Sie einen Socket wie folgt erstellen:

Einen rohen Sockel herstellen

s = Socket (AF_INET, SOCK_RAW, IPPROTO_IP);Hier statt der Konstanten SOCK_STREAM(TCP-Protokoll) oder SOCK_DGRAM(UDP-Protokoll) verwenden wir Wert SOCK_RAW. Generell ist das Arbeiten mit Raw Sockets nicht nur für die Verkehrserfassung interessant. Tatsächlich bekommen wir die vollständige Kontrolle über die Bildung des Pakets. Vielmehr konfigurieren wir es manuell, so dass zum Beispiel ein bestimmtes ICMP-Paket gesendet werden kann.

Mach weiter. Es ist bekannt, dass ein IP-Paket aus einem Header, Dienstinformationen und in der Tat Daten besteht. Ich empfehle Ihnen, hier zu suchen, um das Wissen aufzufrischen. Wir beschreiben den IP-Header in Form einer Struktur (dank des ausgezeichneten Artikels auf der RSDN):

Beschreibung der IP-Paketstruktur

typedef struct _IPHeader (unsigned char ver_len; // version und Headerlänge unsigned char tos; // Diensttyp unsigned short length; // Länge des gesamten Pakets unsigned short id; // ID unsigned short flgs_offset; // Flags und Offset unsigned char ttl ; // Lebenszeit unsigned Char-Protokoll; // Protokoll unsigned short xsum; // Prüfsumme unsigned long src; // Absender-IP-Adresse unsigned long dest; // Ziel-IP-Adresse unsigned short * params // Parameter (bis 320 Bit) vorzeichenlose char * -Daten; // Daten (bis zu 65535 Oktette) IPHeader;Die Hauptfunktion des Höralgorithmus ist wie folgt:

Einzelpaket-Capture-Funktion

IPHeader * RS_Sniff () (IPHeader * hdr; int count = 0; count = recv (RS_SSocket, (char *) & RS_Buffer, sizeof (RS_Buffer), 0); if (count\u003e = sizeof (IPHeader)) (hdr = (LPIPHeader) ) malloc (MAX_PACKET_SIZE); memcpy (hdr, RS_Buffer, MAX_PACKET_SIZE); RS_UpdateNetStat (count, hdr); return hdr;) else return 0;)Es ist ganz einfach: Holen Sie sich ein Stück Daten mit der Standardfunktion der Socket-Funktion recvund kopiere sie dann in die Typstruktur Ipheader.

Und schließlich führen wir eine unendliche Paketaufzeichnungsschleife aus:

Erfassen aller Pakete, die an unsere Netzwerkschnittstelle gelangen.

while (true) (IPHeader * hdr = RS_Sniff (); // Verarbeitung des IP-Pakets if (hdr) (// Eingabe des Headers in der Konsole))Ein bisschen offtopic

Hier und im Folgenden hat der Autor für einige wichtige Funktionen und Variablen RS_ (von Raw Sockets) erstellt. Das Projekt lief vor 3-4 Jahren, und es gab einen verrückten Gedanken, eine vollwertige Bibliothek für die Arbeit mit Rohsteckdosen zu schreiben. Wie so oft, nachdem einige (für den Autor) bedeutsame Ergebnisse erhalten worden waren, verstummte die Begeisterung und der Fall ging nicht weiter.Im Prinzip ist es möglich, weiter zu gehen und die Header aller nachfolgenden Protokolle zu beschreiben. Dazu müssen Sie das Feld analysieren protokollin der Struktur Ipheader. Schauen Sie sich den Beispielcode an (ja, es sollte einen Switch geben, verdammt noch mal!), Wo die Header-Einfärbung stattfindet, abhängig davon, welches Protokoll das Paket in IP gekapselt hat:

/ * * Hervorheben der Farbe * / void ColorPacket (const IPHeader * h, const u_long haddr, const u_long whost = 0) (if (h-\u003e xsum) SetConsoleTextColor (0x17); // wenn das Paket nicht leer ist, sonst SetConsoleTextColor (0x07) ; // leeres Paket if (haddr == h-\u003e src) (SetConsoleTextColor (BACKGROUND_BLUE | / * BACKGROUND_INTENSITY | * / FOREGROUND_RED | FOREGROUND_INTENSITY); // "native" Paket bei Rückkehr) else if (haddr == h-\u003e dest (SetConsoleTextColor (BACKGROUND_BLUE | / * BACKGROUND_INTENSITY | * / FOREGROUND_GREEN | FOREGROUND_INTENSITY); // "natives" Paket beim Empfang) if (h-\u003e protocol == PROT_ICMP || h-\u003e protocol == PROT_IGMP) -ectConet == PROT_onet | ; // ICMP-Paket) else if (h-\u003e Protokoll = PROT_IP || h-\u003e Protokoll == 115) (SetConsoleTextColor (0x4F); // IP-in-IP-Paket, L2TP) else if (h- \u003e protocol == 53 || h-\u003e protocol == 56) (SetConsoleTextColor (0x4C); // TLS, IP mit Verschlüsselung) if (whost = = h-\u003e dest || whost == h-\u003e src) (SetConsoleTextColor (0x0A);))

Dies liegt jedoch deutlich außerhalb des Rahmens dieses Artikels. Für unser Schulungsbeispiel genügt es, die IP-Adressen der Hosts zu betrachten, von denen der Verkehr gesendet wird, und die Menge pro Zeiteinheit zu berechnen (das fertige Programm im Archiv am Ende des Artikels).

Um die IP-Header-Daten anzuzeigen, müssen Sie die Funktion implementieren, um den Header (nicht die Daten) des Datagramms in einen String zu konvertieren. Als Implementierungsbeispiel können Sie diese Option anbieten:

Konvertieren Sie den IP-Header in einen String

inline char * iph2str (IPHeader * iph) (const int BUF_SIZE = 1024; char * r = (char *) malloc (BUF_SIZE); memset ((void *) r, 0, BUF_SIZE); sprintf (r, "ver =% d hlen =% d tos =% d len =% d id =% d Flags = 0x% X offset =% d ttl =% dms prot =% d crc = 0x% X src =% s dest =% s ", BYTE_H (iph-\u003e ver_len), BYTE_L (iph-\u003e ver_len) * 4, iph-\u003e tos, ntohs (iph-\u003e length), ntohs (iph-\u003e id), IP_FLAGS (ntohs (iph-\u003e flgs_offset)), IP_OFFSET (ntohs (iph-\u003e flgs_offset)), iph-\u003e ttl, iph-\u003e Protokoll, ntohs (iph-\u003e xsum), nethost2str (iph-\u003e src), nethost2str (iph-\u003e dest)); return r;)Basierend auf den oben genannten Basisinformationen stellt sich heraus, dass ein so kleines Programm (der schreckliche Name ss, kurz: englischer Sniffer), das lokales Abhören des IP-Verkehrs implementiert. Die Schnittstelle ist unten dargestellt.

Quell- und Binärcode wird wie vor einigen Jahren bereitgestellt bereitgestellt. Jetzt habe ich Angst, ihn anzusehen, und trotzdem ist es gut lesbar (natürlich können Sie nicht so selbstsicher sein). Selbst Visual Studio Express 2005 wird zum Kompilieren ausreichen.

Was wir am Ende bekommen haben:

- Sniffer arbeitet im Benutzermodus, erfordert jedoch Administratorrechte.

- Pakete werden nicht gefiltert und werden so angezeigt, wie sie sind (Sie können benutzerdefinierte Filter hinzufügen. Ich schlage vor, dass wir uns dieses Thema im nächsten Artikel ausführlich ansehen, wenn Sie interessiert sind).

- WiFi-Datenverkehr wird ebenfalls erfasst (alles hängt vom jeweiligen Chip-Modell ab, es funktioniert möglicherweise nicht für Sie, wie ich es vor einigen Jahren getan habe), obwohl es ein AirPcap gibt, das dies wunderbar kann, aber Geld kostet.

- Der gesamte Datagrammstrom wird in einer Datei protokolliert (siehe das am Ende des Artikels angefügte Archiv).

- Das Programm arbeitet als Server an Port 2000. Sie können mit dem Telnet-Dienstprogramm eine Verbindung zum Host herstellen und die Datenströme überwachen. Die Anzahl der Verbindungen ist auf zwanzig begrenzt (der Code gehört nicht mir, ich habe ihn in den offenen Bereichen des Netzwerks gefunden und für Experimente verwendet; ich habe ihn nicht gelöscht - es ist schade)

Russischer Schnüffler Dies ist eine Art Abhörgerät, das Daten abfangen kann. Ein solches Gerät wird unter einer Netzwerkkarte oder Ethernet-Karte installiert. Alle Informationen werden in Form von Paketen von Ihrem Computer zu einem anderen Computer übertragen russischer Schnüffler ist die Zwischenmaschine, durch die diese Pakete laufen. Ein Standardinformationspaket durchläuft das gesamte Netzwerk, während Computer, für die diese Informationen nicht vorgesehen sind, das Paket ignorieren sollten. Jedoch russischer Schnüffler eliminiert diese Regel und erfasst das Datenpaket. Die Möglichkeit eines solchen Abfangens stellt eine Gefahr für Internetbenutzer dar, da Ihre Daten von Hackern zur eigenen Verwendung abgefangen werden können. Sniffer verursacht keinen offenen Angriff auf Ihren Computer, es handelt sich vielmehr um einen passiven Angriff, der sehr schwer zu erkennen ist. Der erhöhte Verlust von geheimen Informationen wird verbessert, wenn russischer Schnüffler in Hosts von Computern in der Nähe des Hostcomputers installiert.

Zum Schutz vor unbefugten Angriffen auf Ihre Daten setzen diese manchmal dasselbe sniffer für lokales Netzwerkwelche die arbeitenden sniffer überwacht und gefahr erkennt. Die beste Verteidigungstaktik ist daher der Angriff. Um fremde Sniffer zu erkennen, können Sie verwenden sniffer für lokales Netzwerk eine von drei Arten:

- Der Test des Betriebssystems ist ICMP Ping, der eine nicht vorhandene Adresse im Paket hat. Computer, die im Promiscuous-Modus arbeiten, akzeptieren ein solches Paket und fallen daher in den Sniffer.

- Test der Netzwerklatenz - Ich führe die längsten und ressourcenintensivsten Sniffer aus, deren Verarbeitung aufgrund der deaktivierten Filter des Netzwerkadapters länger dauert.

- DNS-Lookup-Test - produziert sniffer für lokales NetzwerkDadurch wird das Erscheinungsbild neuer Computer simuliert und der Verkehr von umgekehrten DNS-Abfragen von bestimmten Computern im Netzwerk abgefangen.

Sniffer drahtlose Netzwerke Dies sind Paket-Sniffer und HTTP-Sniffer. Paketschnüffler umfassen Programme, die die Verarbeitung des von Satelliten übertragenen Datenverkehrs abwickeln. Viele Administratoren nennen das "Satellitenangeln" oder "Grabbing". Extrahierbare Dateien werden auf Ihrem Computer gespeichert festplatte. Drahtlose Sniffer haben auch Filter, die eingehende Informationen verarbeiten. Schutz drahtloser (Wi-Fi) Netzwerke vor dem Abfangen von Informationen mithilfe zweier Verschlüsselungsprotokolle - WPA und WEP. Die erste Art von Protokoll ist zuverlässiger, es ist schwierig, es mit roher Gewalt zu knacken. Der zweite Protokolltyp enthält Schwachstellen. Sniffer Drahtlose Netzwerke arbeiten schwieriger mit virtuellen privaten VPNs.