Wpa2保護wpsインターネットが接続されていません。 Wi-Fiセキュリティモード:WEP、WPA、WPA2。 どちらが良いですか

今日あなたは普通のものから何かを呼び出さないでしょう。 しかし、多くのユーザー(特にモバイルデバイスの所有者)は、WEP、WPA、WPA2-PSKなどのセキュリティシステムの問題に直面しています。 どのような技術、私たちは今見ています。 しかし、WPA2-PSKに最も注目されるのは、今日の需要が最も多いこの後援であるからです。

WPA2-PSK:それは何ですか?

WI-Fiに基づいてワイヤレスネットワークへのローカル接続を保護するためのシステムです。 ワイヤーベースのシステムへ ネットワークカードイーサネットを使用した直接接続を使用する場合、これは無関係です。

テクノロジーWPA2-PSKを使用することで、今日は最も高度です。 ログインやパスワードの要求が必要な時代遅れの方法でさえ、受信や送信中に機密データの暗号化を行うだけでなく、見た目には軽く、幼稚なプルトンを置くことができます。 そして、ここに理由があります。

品種縫製

だから、最近までWEPの構造が最も安全な接続保護技術と考えられていたという事実から始めましょう。 彼女は、任意のデバイスを無線で接続し、IEEE802.11i標準であったときに鍵の完全性チェックを使用しました。

WPA2-PSKのWiFiネットワーク保護は原則としてほとんど同じですが、アクセスキーは802.1Xのレベルでチェックされます。 つまり、可能なすべてのオプションがチェックされます。

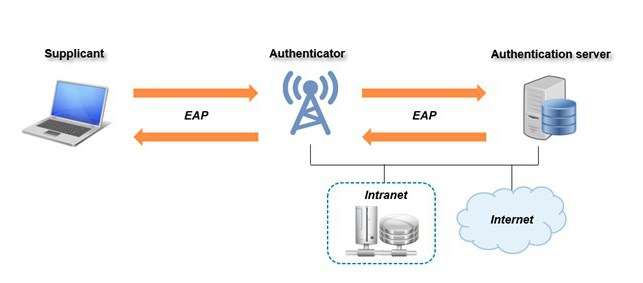

しかし、WPA2 Enterpriseと呼ばれる新しいテクノロジーがあります。 WPAと異なり、個人アクセスキーの要求だけでなく、アクセスサーバーRadiusの可用性も提供します。 同時に、このような認証アルゴリズムは、複数のモード(たとえば、AES CCMPレベルの暗号化を使用するエンタープライズとPSK)で同時に動作することができます。

基本的なセキュリティとセキュリティプロトコル

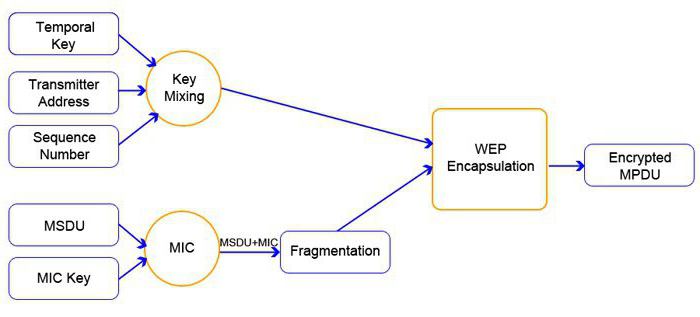

過去と同様に、最新の保護方法は同じプロトコルを使用します。 これはTKIP(WEPベースのアップデートセキュリティシステム)です。 ソフトウェア RC4アルゴリズム)。 これには、ネットワークにアクセスするための一時的なキーを入力する必要があります。

実際の使用で示されているように、そのようなアルゴリズムは、無線ネットワークにおいて特別な接続のセキュリティを提供しなかった。 PSK(Personal Access Key)とTKIP(Temporary Key)が追加されたWPA2、WPA2の新技術が開発されたのはそのためです。 さらに、これには、現在はAES標準として知られている受信および送信中のデータも含まれています。

時代遅れの技術

セキュリティタイプWPA2-PSKは比較的最近登場しました。 これに先立って、前述のように、WEPはTKIPと併用されました。 TKIPの保護は、アクセスキーの容量を増やす手段にすぎません。 現時点では、基本モードでキーを40ビットから128ビットに増やすことができます。 このすべてを使用して、あなただけを変更することもできます wEPキー 入力時にユーザーを認証するサーバー自体によって自動的に生成され、送信されたいくつかのものに変換します。

さらに、システム自体には、キー配布の厳密な階層の使用、およびいわゆる予測可能性の問題を取り除く方法が含まれます。 言い換えれば、WPA2-PSKセキュリティを使用するワイヤレスネットワークの場合、パスワードが「123456789」タイプのシーケンスとして設定されている場合、通常はKeyGenなどと呼ばれる同じキーおよびパスワードジェネレータプログラムが、 あなたが最初の4つの文字を入力すると自動的に4つの後に生成することができます。 彼らが言うように、ここでは、使用するシーケンスの種類を推測する唯一のものである必要はありません。 しかしこれはおそらくすでに理解されているように、最も簡単な例です。

パスワードでのユーザーの生年月日については、これはまったく議論されていません。 同じ登録データで簡単に計算することができます ソーシャルネットワーク。 このタイプのデジタルパスワードは絶対に信頼できません。 数字、文字、および文字(ホットキーの組み合わせを指定する場合は印刷できない場合もあります)とスペースを使用する方が良いです。 しかし、このアプローチでも、WPA2-PSKハッキングを行うことができます。 ここでは、システムそのものの方法を明らかにする必要があります。

典型的なアクセスアルゴリズム

WPA2-PSKシステムについてもう少し語りましょう。 実用的なアプリケーションの点では何ですか? このような複数のアルゴリズムの組み合わせは、いわば、動作モードである。 状況を例で説明します。

理想的には、接続セキュリティ手順を実行し、送信または受信された情報を暗号化するシーケンスは、次のとおりです。

WPA2-PSK(WPA-PSK)+ TKIP + AES。

この場合、主な役割は、長さが8〜63文字の共通鍵(PSK)によって実行されます。 どの順番でアルゴリズムが関与するか(暗号化が最初に起こるか、転送の後に起こるか、またはランダムな中間キーを使用するプロセスなど)、それは重要ではない。

しかし、AES 256レベル(暗号鍵の長さを意味する)の保護と暗号化システムを使用していても、困難ではありますが、この問題に精通したハッカーにとってWPA2-PSKをハッキングすることは難しいことです。

脆弱性

2008年にPacSecカンファレンスで、ハッキングを可能にする技術が発表されました ワイヤレス接続 ルータからクライアント端末へ送信されたデータを読み取ることができる。 すべてこれは約12-15分かかりました。 ただし、逆転送(クライアントルーター)は成功しませんでした。

実際、QoSルーターモードが有効になっていると、送信された情報を読み取るだけでなく、偽に置き換えることもできます。 2009年、日本の専門家は、ハッキングの時間を1分に短縮する技術を導入しました。 そして、2010年には、WPA2にあるHole 196モジュールを、独自の秘密鍵を使って分解するのが最も簡単な方法であるという情報がWeb上に掲載されました。

私たちは、生成された鍵の干渉については言及していません。 まず、ブルートフォースと連動していわゆる辞書攻撃が行われ、その空間が走査される ワイヤレス接続 送信されたパケットを傍受し、その後の記録を行う。 認証が解除されるとすぐに、初期パケットの送信(ハンドシェイク)の傍受をユーザが行うことで十分である。 その後、メインアクセスポイントの近くにいることさえ知る必要はありません。 あなたは静かにオフラインで作業することができます。 ただし、これらのすべての操作を実行するには、特別なソフトウェアが必要です。

WPA2-PSKをハックする方法は?

明らかな理由から、ここでは、接続をハッキングするための完全なアルゴリズムは与えられません。これは、アクションのための一種の命令として使用できるためです。 主な点だけに留まり、一般的な言葉で話しましょう。

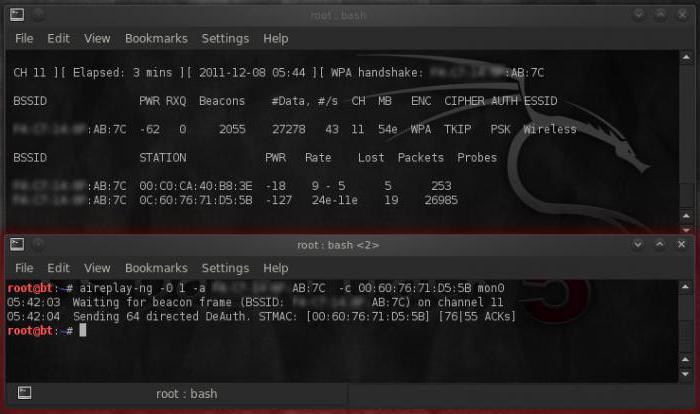

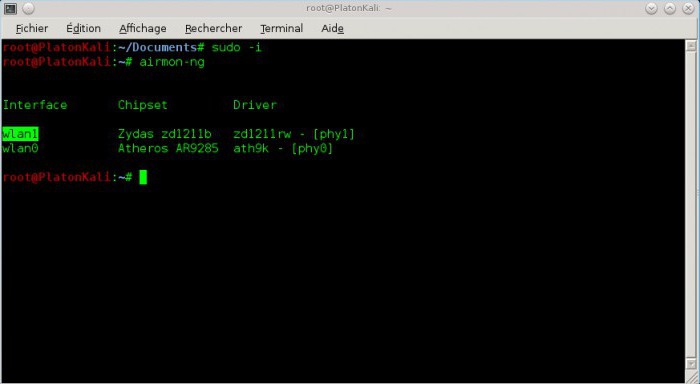

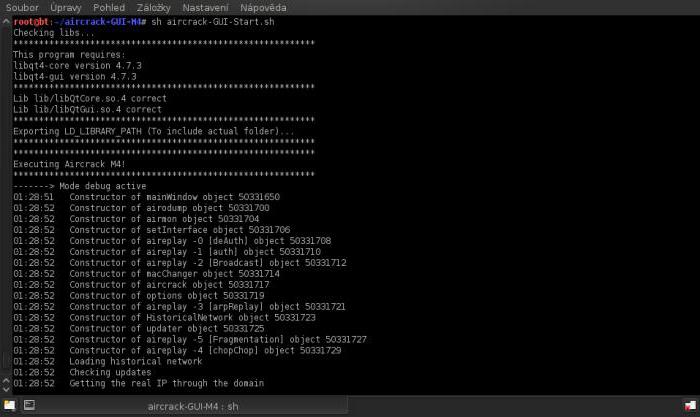

原則として、ルータに直接アクセスすることで、トラフィックをトラッキングするためのいわゆるAirmon-NGモードに移行することができます(airmon-ng start wlan0 - 名前の変更 無線アダプタ)。 その後、トラフィックはキャプチャされ、airdump-ng mon0コマンド(チャネルデータ、ビーコン速度、速度と暗号化方式、送信されたデータ量など)を使用してキャプチャされます。

さらに、選択されたチャネルのコミットコマンドが起動され、その後、Aireplay-NG Deauthコマンドが関連する値と共に入力される(これらの方法の使用の理由から与えられない)。

その後(ユーザーが接続時に既に認証に合格している場合)、ユーザーは単にネットワークから切断することができます。 この場合、クラッキング側から再入力すると、システムはログイン許可を繰り返します。その後、すべてのアクセスパスワードを傍受することができます。 次に、「握手」のあるウィンドウが表示されます。 その後、WPAcrackという特別なファイルの起動を使用することができます。これにより、パスワードを解読することができます。 当然、それが始まる正確に、誰も誰にも教えてくれません。 私たちは、特定の知識がある場合には、プロセス全体に数分から数日間かかります。 たとえば、2.8GHzの標準クロック周波数で動作するIntelレベルのプロセッサは、1秒あたり500個以下のパスワード、または時間当たり180万個のパスワードを処理できます。 一般的には、すでに明らかなように、自分自身をもっとおしゃべりしないでください。

後の言葉の代わりに

それはWPA2-PSKのすべてです。 多分、それは最初の熟読をもって、理解可能であり、そうではないでしょう。 それにもかかわらず、データ保護および適用された暗号化システムの基本は、どのユーザーによっても理解されるようです。 さらに、今日、モバイルガジェットのほとんどすべての所有者がこれに直面しています。 同じスマートフォンで新しい接続を作成する際に、特定の種類の保護(WPA2-PSK)を使用することが推奨されていますか? 多くは単にそれに注意を払っていませんが、無駄です。 高度な設定では、セキュリティシステムを改善するために十分な数の追加パラメータを使用できます。

この記事では、 ワイヤレスネットワーク Wifi

はじめに - WiFiの脆弱性

主な理由 このデータがWiFiネットワークを介して送信されるときのユーザーデータの脆弱性は、交換が電波によって行われることです。 これにより、WiFi信号が物理的に利用可能な任意のポイントでメッセージを傍受することが可能になります。 簡単に言えば、アクセスポイントの信号が50メートルの距離で捕まえることができれば、これのすべてのネットワークトラフィックの傍受 WiFiネットワーク アクセスポイントから半径50メートル以内で可能です。 次の部屋で、通りの建物の別の床に。

そのような写真を想像してみてください。 オフィスで ローカルネットワーク 無線LANで構築されています。 このオフィスのアクセスポイントの信号は、建物の外に、例えば駐車場に捕らえられます。 建物外の攻撃者は、オフィスネットワークにアクセスすることができます。つまり、このネットワークの所有者は気づかないことがあります。 WiFiネットワークに簡単にアクセスでき、気付かれません。 技術的には、有線ネットワークよりはるかに簡単です。

はい。 今日まで、WiFiネットワークを保護する手段を開発し、実装しました。 この保護は、アクセスポイントとそれに接続されているエンドデバイス間のすべてのトラフィックの暗号化に基づいています。 つまり、攻撃者は無線信号を傍受することができますが、彼にとってはデジタルの「ゴミ箱」に過ぎません。

Wi-Fi保護はどのように機能しますか?

アクセスポイントは、WiFiネットワークに、正しいパスワード(アクセスポイントの設定で指定)を送信するデバイスのみを含めます。 この場合、パスワードはハッシュの形式で暗号化されて送信されます。 ハッシュは、不可逆暗号化の結果です。 つまり、ハッシュに変換されたデータは復号化できません。 攻撃者がパスワードハッシュを傍受すると、パスワードを取得できません。

しかし、アクセスポイントは、正しいパスワードが指定されているかどうかをどのように知っていますか? 彼女はまた、ハッシュを受け取ったが、それを解読することはできませんか? 簡単です - アクセスポイントの設定では、パスワードは純粋な形式で指定されています。 認証プログラムは、クリーンなパスワードを取得し、そこからハッシュを作成し、このハッシュとクライアントから受け取ったハッシュを比較します。 ハッシュが一致すると、クライアントは正しいパスワードを持ちます。 ハッシュの2番目の特徴はここで使用されています - それらはユニークです。 2つの異なるデータセット(パスワード)から同じハッシュを取得することはできません。 2つのハッシュが一致すると、両方が同じデータセットから作成されます。

ところで。 この機能により、データの整合性を制御するためにハッシュが使用されます。 2つのハッシュ(時間間隔で作成された)が一致すると、(この時間間隔の)元のデータは変更されていません。

しかし、WiFiネットワーク(WPA2)を保護する最新の方法が信頼できるという事実にもかかわらず、このネットワークはクラックされる可能性があります。 どのように?

WPA2保護下でネットワークにアクセスするには、2つの方法があります。

- パスワードデータベースに基づくパスワード選択(いわゆる辞書検索)。

- WPS機能の脆弱性を悪用する

最初のケースでは、攻撃者はパスワードハッシュをアクセスポイントに傍受します。 次に、数千または数百万の単語が書き込まれたデータベースに対してハッシュ比較が実行されます。 単語が辞書から取得され、その単語に対してハッシュが生成され、次にこのハッシュがインターセプトされたハッシュと比較されます。 アクセスポイントがプリミティブパスワードを使用している場合、このアクセスポイントのパスワードをハッキングすることは時間の問題です。 たとえば、8桁のパスワード(8文字の長さがWPA2の最小パスワード長)は100万の組み合わせです。 最新のコンピュータでは、数日または数時間で100万を超える値を繰り返し処理できます。

2番目のケースでは、脆弱性はWPS機能の最初のバージョンで使用されます。 この機能を使用すると、パスワードを入力できないデバイス(プリンタなど)をアクセスポイントに接続できます。 この機能を使用する場合、デバイスとアクセスポイントはデジタルコードを交換し、デバイスが正しいコードを送信すると、アクセスポイントがクライアントを認証します。 この関数には脆弱性がありました。コードは8桁でしたが、そのうちの4つだけが一意性をチェックしました! つまり、WPSをハッキングするためには、4桁の値をすべて列挙する必要があります。 その結果、WPS経由でアクセスポイントをハッキングすることは、最も弱いデバイスであれば数時間で行うことができます。

WiFiセキュリティを設定する

WiFiセキュリティは、アクセスポイントの設定によって決まります。 これらの設定のいくつかは、ネットワークのセキュリティに直接影響します。

WiFiアクセスモード

アクセスポイントは、オープンモードとプロテクトモードの2つのモードのいずれかで動作します。 パブリックアクセスの場合、任意のデバイスがアクセスポイントに接続できます。 セキュアアクセスの場合、正しいアクセスパスワードを送信するデバイスだけが接続されます。

WiFiネットワークの保護には、標準(3種類)があります。

- WEP(Wired Equivalent Privacy)。 最初の保護基準。 今日、防御メカニズムの弱さのせいで非常に簡単にクラッキングされているため、実際には保護を提供していません。

- WPA(Wi-Fi Protected Access)。 時系列的には、保護の第二の基準。 創造と試運転の時に、 wiFi保護 ネットワーク。 しかし、2000年代の終わりに、ハッキングの機会が発見されました。 wPAセキュリティ 保護メカニズムの脆弱性による。

- WPA2(Wi-Fi Protected Access)。 最新の保護基準。 特定のルールを遵守しながら確実な保護を提供します。 今日まで、WPA2の保護を脅かす方法は2つしかありません。 WPSサービスによる辞書と回避策によるバスト。

したがって、WiFiネットワークのセキュリティを確保するには、WPA2保護の種類を選択する必要があります。 ただし、すべてのクライアントデバイスでサポートされているわけではありません。 たとえば、Windows XP SP2はWPAのみをサポートしています。

WPA2標準の選択に加えて、追加の条件が必要です。

AES暗号化方式を使用します。

WiFiネットワークにアクセスするためのパスワードは、次のようにコンパイルする必要があります。

- 使用 パスワード内の文字と数字。 任意の文字と数字のセット。 または非常にまれな、あなたのための単語またはフレーズのみを意味します。

- いいえ 名前+生年月日、またはいくつかの単語+いくつかの数字のような単純なパスワードを使用する lena1991 または dom12345.

- 数字のパスワードのみを使用する必要がある場合、その長さは少なくとも10文字でなければなりません。 8桁の数字のパスワードは、ブルートフォース方式でリアルタイムで選択されるため(コンピュータの能力によっては数時間から数日間)

これらのルールに従って複雑なパスワードを使用すると、辞書選択方式を使用してWiFiネットワークをハッキングすることはできません。 たとえば、次のようなパスワードの場合 5Fb9pE2a (任意の英数字)、可能な限り 218340105584896 組み合わせ。 今日は選ぶことがほとんど不可能です。 コンピュータが毎秒1,000,000語を比較しても、すべての値を反復するのにおよそ7年かかります。

WPS(Wi-Fi Protected Setup)

アクセスポイントに wPS機能 (Wi-Fi Protected Setup)を無効にする必要があります。 この機能が必要な場合は、そのバージョンが次の機能に更新されていることを確認する必要があります。

- 最初のように、4の代わりに8文字すべてを使用します。

- 間違ったPINコードをクライアントから数回送信した後、遅延を有効にします。

WPS保護を改善する追加の機会は、英数字ピンコードの使用です。

パブリックWiFiネットワークのセキュリティ

今日、公共の場所(カフェ、レストラン、ショッピングセンターなど)でWiFiネットワークを介してインターネットを使用することは流行っています。 このようなネットワークを使用すると、個人データの盗難につながる可能性があることを理解することが重要です。 そのようなネットワークを介してインターネットに接続し、サイトで承認を実行すると、同じWiFiネットワークに接続している他の人がデータ(ログインとパスワード)を傍受する可能性があります。 認証を通過してアクセスポイントに接続されているデバイスであれば、このネットワークの他のすべてのデバイスからのネットワークトラフィックを傍受することができます。 パブリックなWiFiネットワークの特質は、攻撃者を含む誰もがそれに接続できるということだけでなく、 オープンネットワーク保護されています。

パブリックWiFiネットワーク経由でインターネットに接続する際に、あなたのデータを保護するために何ができるのですか? HTTPSプロトコルを使用する可能性は1つだけです。 このプロトコルでは、クライアント(ブラウザ)とサイトの間で暗号化された接続が確立されます。 しかし、すべてのサイトがHTTPSプロトコルをサポートしているわけではありません。 HTTPSプロトコルをサポートするサイトのアドレスは、https://接頭辞で始まります。 サイトのアドレスにhttp://という接頭辞が付いている場合は、サイトがHTTPSをサポートしていないか、または使用されていないことを意味します。

一部のサイトではデフォルトでHTTPSは使用されませんが、このプロトコルを使用しているため、明示的に(手動で)接頭辞https://を指定すると使用できます。

インターネットチャットルーム、Skypeなどの他の用途については、このデータを保護するために、無料または有料のVPNサーバーを使用できます。 つまり、最初にVPNサーバーに接続し、チャットまたはオープンサイトを使用します。

Wi-Fiパスワード保護

この記事の2部目と3部目では、WPA2セキュリティー規格を使用する場合、WiFiネットワークをハッキングする方法の1つに辞書のパスワードを見つけることがあると書いています。 しかし、攻撃者にとっては、WiFiネットワークへのパスワードを取得する別の機会があります。 モニターにペーストしたステッカーにパスワードを保存すると、このパスワードを見知らぬ人に見せることができます。 また、WiFiネットワークに接続されているコンピュータからパスワードを盗まれる可能性があります。 あなたのコンピュータが不正アクセスから保護されていない場合、見知らぬ人がこれを行うことができます。 これは、マルウェアの助けを借りて行うことができます。 さらに、パスワードは、スマートフォン、タブレットからオフィス(家庭、アパート)から取り出したデバイスから盗まれる可能性があります。

したがって、あなたのWiFiネットワークを確実に保護する必要がある場合は、安全にパスワードを保管するための対策を講じる必要があります。 権限のないアクセスから保護してください。

それが役に立つと思ったり、この記事を気に入ったりしたら、著者を財政的に支援してください。 これは、お金を投げて行うのは簡単です Yandex財布番号410011416229354。 または電話で +7 918-16-26-331 .

少量でも新しい記事を書くことができます:)

パスワードとMACアドレスのフィルタリングは、ハッキングからあなたを守るはずです。 実際、セキュリティはあなたの勤勉さによりますます依存しています。 不当な保護方法、平らなパスワード、無許可のユーザーに対する軽薄な態度 ホームネットワーク 侵入者を与える 追加機能 攻撃する。 この記事では、WEPパスワードを解読する方法、フィルタを拒否する理由、およびあらゆる面からワイヤレスネットワークを保護する方法について学習します。

侵入者からの保護

ネットワークは安全ではないため、スマートフォンやタブレットが保護されていないネットワークに自動的に接続できるため、許可されていないユーザーがワイヤレスネットワークに接続することは遅かれ早かれ意図的なものではなくなります。 単に複数のサイトを開くと、トラフィックの消費以外は恐ろしいことは起こりません。 ゲストがインターネット接続経由で違法コンテンツのダウンロードを開始すると、状況が複雑になります。

まだセキュリティ対策を講じていない場合は、ブラウザを使用してルータのインターフェイスにログインし、ネットワークアクセスデータを変更してください。 ルーターのアドレスは、原則として次のようになります。 http://192.168.1.1。 そうでない場合は、ネットワークデバイスのIPアドレスを確認することができます。 コマンドライン。 イン オペレーティングシステム Windows 7の場合は、[スタート]ボタンをクリックし、検索バーにコマンド "cmd"を指定します。 "ipconfig"コマンドでネットワーク設定を呼び出し、 "Default gateway"という行を見つけます。 指定されたIPはルータのアドレスです。ブラウザのアドレスバーに入力する必要があります。 ルーターのセキュリティ設定の場所は、製造元によって異なります。 原則として、それらはタイプ名「WLAN | セキュリティ。

ワイヤレスネットワークがセキュリティで保護されていない接続を使用している場合は、特に以下のフォルダにあるコンテンツに注意してください。 共有保護されていないと、他のユーザーが完全に所有しているためです。 同時に手術室で windowsシステム XP Homeは壊滅的な共有状況です。デフォルトでは、パスワードはここでは設定できません。この機能はプロフェッショナルバージョンにのみ存在します。 代わりに、すべてのネットワーク要求は、セキュリティ保護されていないゲストアカウントを使用して行われます。 コマンドラインを実行し、 "net user guest Your NewPassword"と入力し、 "Enter"キーを押して操作を確認して、Windows XPでネットワークを保護することができます。 後 ウィンドウを再開する ネットワークリソースへのアクセスは、パスワードを持っている場合にのみ可能ですが、残念ながら、このバージョンのOSでより細かい調整はできません。 Windows 7に実装されている共有設定を管理する方がはるかに便利です。ここでは、ユーザー数を制限するために、コントロールパネルの[ネットワークと共有センター]に移動し、パスワードで保護されたホームグループを作成します。

ワイヤレスネットワークでの適切な保護の欠如は、ハッカーが特別なプログラム(スニッファ)の助けを借りてすべての保護されていない接続を検出できるため、他の危険の原因です。 したがって、ハッカーがさまざまなサービスからあなたの識別データを傍受することは容易になります。

ハッカー

以前のように、今日では、MACアドレスによるフィルタリングとSSID(ネットワーク名)の隠蔽の2つの保護方法が最も一般的です。これらの保護手段はセキュリティを提供しません。 ネットワーク名を特定するには、変更されたドライバを使用して監視モードに切り替えるWLANアダプタと、Kismetなどのスニファが必要です。 ハッカーは、ユーザー(クライアント)がネットワークに接続するまでネットワークを監視します。 次に、彼はデータパケットを操作し、それによってクライアントをネットワークから「スロー」する。 ユーザーが再接続すると、ハッカーはネットワーク名を確認します。 それは複雑に思えますが、実際には全体の処理に数分かかります。 MACフィルタをバイパスすることも簡単です。攻撃者はMACアドレスを決定し、MACアドレスを自分のデバイスに割り当てます。 したがって、外部者の接続はネットワークの所有者によって気づかれなくなります。

お使いのデバイスがWEP暗号化のみをサポートしている場合は、緊急な処置をとってください。プロフェッショナルでなくても、数分でこのようなパスワードを解読することができます。

サイバー詐欺の中で特に人気のあるのはAircrack-ngソフトウェアパッケージで、スニファに加えてWLANアダプタのドライバをダウンロードして変更するアプリケーションが含まれており、WEPキーを復元することもできます。 ハッキングの既知の方法は、トラフィックがインターセプトされ、その分析に基づいてWEPキーが計算されるPTWおよびFMS / KoreKatakです。 このような状況では、2つの可能性があります。まず、最新の暗号化方式をサポートする最新のファームウェア用にデバイスを検索する必要があります。 製造元が更新を提供しない場合、そのようなデバイスの使用を拒否することは、同時にホームネットワークのセキュリティを侵害するためです。

半径を短くするための有益なアドバイス wi-Fiアクション 保護の可視性のみを与える。 ネイバーは引き続きネットワークに接続することができ、侵入者はしばしば長距離Wi-Fiアダプタを使用します。

パブリックアクセスポイント

膨大な量の情報が通過するため、無料のWi-Fiが設置されている場所ではサイバー詐欺師が魅了され、誰でもハッキングツールを使用できます。 カフェ、ホテル、その他の公共の場所では、公共のアクセスポイントを見つけることができます。 しかし、同じネットワークの他のユーザーがあなたのデータを傍受し、たとえば、あなたの アカウント さまざまなWebサービスで

クッキーの保護 いくつかの攻撃方法はとてもシンプルなので、誰もが使用できます。 Firesheepの拡張機能 firefoxブラウザ Amazon、Google、Facebook、Twitterなど、他のユーザーのアカウントのリストを自動的に読み込んで表示します。 ハッカーがリスト内のエントリの1つをクリックすると、彼はすぐにアカウントへのフルアクセスを受け取り、ユーザーの裁量でユーザーデータを変更することができます。 Firesheepはパスワードを盗みませんが、暗号化されていないアクティブなCookieのみをコピーします。 このような傍受から保護するために、Firefox用の特別なアドオンHTTPS Everywhereを使用する必要があります。 この拡張により、オンラインサービスは、サービスプロバイダーのサーバーでサポートされている場合、HTTPSプロトコルによる暗号化された接続を継続的に使用します。

Androidの保護 最近、手術室の欠陥に注目が集まっています。 androidシステム、詐欺師は、Picasaなどのサービスで、あなたのアカウントにアクセスして«Googleカレンダー」と連絡先を読むことができるためました。 GoogleはAndroid 2.3.4でこの脆弱性を排除しましたが、以前にユーザーが取得したほとんどのデバイスでは、古いバージョンのシステムがインストールされています。 それらを保護するために、SyncGuardアプリケーションを使用できます。

WPA 2

最高の保護は、2004年以来コンピュータメーカーによって使用されてきたWPA2技術によって提供されています。 ほとんどのデバイスは、この種の暗号化をサポートしています。 しかし、他の技術と同様に、WPA2もその弱点を持っている:辞書攻撃やメソッドのブルートフォース(«ブルートフォース」)を使用して、ハッカーがパスワードをクラックすることができます - しかし、唯一の彼らの信頼性の欠如の場合。 辞書には、データベースに埋め込まれているキーが列挙されているだけで、数字と名前のすべての組み合わせが可能です。 「1234」のようなパスワードまたは「イワノフさん」こんなに早く、攻撃者のコンピュータでもウォームアップする時間がないことを推測しました。

ブルートフォースメソッドは、すべての可能な文字の組み合わせをリストアップすることで推測既製ないデータベースではなく、パスワードの使用を含みます。 このようにして、クラッカーは任意の鍵を計算することができます - 唯一の問題は彼がどれくらいの時間を要するかです。 NASAのセキュリティガイドラインでは、パスワードを8文字以上、または16文字以上推奨しています。 まず、小文字と大文字、数字、特殊文字で構成することが重要です。 このようなパスワードを解読するには、ハッカーが何十年もかかるでしょう。

ネットワークはまだ完全に保護されていません。そのネットワーク内のすべてのユーザがルータにアクセスでき、設定を変更することができます。 一部のデバイスは、使用すべき追加のセキュリティ機能を提供します。

まず、Wi-Fi経由でルータを操作する機能を無効にします。 残念ながら、この機能は一部のデバイス(たとえば、Linksysルーター)でのみ使用できます。 現代のルーターモデルには、管理インターフェイスへのパスワードを設定する機能もあり、設定へのアクセスを制限することができます。

どんなプログラムでも、ルータのファームウェアは不完全です - セキュリティシステムの小さな欠陥や重要な穴は除外されません。 通常、これに関する情報はWeb上で即座に配布されます。 ルータの新しいファームウェアを定期的に確認してください(一部のモデルでも自動更新機能があります)。 点滅のもう一つの利点は、デバイスに新しい機能を追加できることです。

ネットワークトラフィックの定期的な分析は、招待されていないゲストの存在を認識するのに役立ちます。 ルータの管理インターフェイスでは、ネットワークに接続されているデバイスとその時間に関する情報を見つけることができます。 特定のユーザーがアップロードしたデータの量を把握することは難しくなります。

ゲストアクセス - ホームネットワークセキュリティ

WPA2暗号化を使用する際に強力なパスワードでルーターを保護すると、もはや危険にさらされなくなります。 しかし、あなたが他のユーザーとあなたのパスワードを共有するまで。 スマートフォン、タブレットまたはラップトップを使用して、あなたの接続を介してインターネットにアクセスしたい友人や知人は、危険因子です。 たとえば、デバイスがマルウェアに感染している可能性を排除することはできません。 しかし、Belkin NやNetgear WNDR3700などのトップエンドルータモデルは、このような場合にゲストアクセスを提供するため、このため、友人を拒否する必要はありません。 このモードの利点は、ルータが独自のパスワードで別のネットワークを作成し、ホームネットワークが使用されないことです。

セキュリティキーのセキュリティ

WEP(有線等価プライバシ)。擬似乱数ジェネレータ(RC4アルゴリズム)を使用して、キーと初期化ベクトルを取得します。 後者のコンポーネントは暗号化されていないため、第三者がWEPキーに介入して再作成することは可能です。

WPA(WI-FI PROTECTED ACCESS) これはWEPメカニズムに基づいていますが、強化された保護のために強化された動的キーを提供します。 TKIPアルゴリズムを使用して生成された鍵は、Beck-Tevs攻撃またはOhigashi-Moria攻撃を使用してクラックされる可能性があります。 これを行うために、個々のパケットが解読され、操作され、ネットワークに送り返されます。

WPA2(WI-FI PROTECTED ACCESS 2) 強力なAESアルゴリズム(Advanced Encryption Standard)を暗号化します。 TKIPとともに、AESアルゴリズムに基づくCCMPプロトコル(カウンタモード/ CBC-MACプロトコル)が追加されました。 この技術によって保護されているネットワークは今までにハックすることができませんでした。 ハッカーの唯一の可能性は、照合によってキーを推測する辞書攻撃または「ブルートフォース方式」ですが、複雑なパスワードを使用するとそれを拾うことはできません。

私たちの時間はあなたの家庭用Wi-Fiネットワークを保護するよりも重要です。🙂これは非常にポピュラーなトピックです。すでにこのサイトにのみ掲載されています。 私は、このトピックに関する必要な情報をすべて1ページに集めることにしました。 次に、Wi-Fiネットワークを保護する問題について詳細に検討します。 私は、Wi-Fiをパスワードで保護する方法、異なるメーカーのルータで正しく行う方法、選択する暗号化方法、パスワードの選択方法、およびワイヤレスネットワークパスワードを変更することを決定した場合に知る必要があることについて説明します。

この記事では、 あなたの家庭のワイヤレスネットワークを保護することについて。 パスワード保護についてのみ。 オフィス内の一部の大規模ネットワークのセキュリティを考慮すると、セキュリティに対するアプローチが少し異なります。 (少なくとも別の認証モード)。 あなたが1つのパスワードがWi-Fiネットワークを保護するのに十分ではないと思うなら、私はあなたに迷惑をかけないように助言します。 この命令のための良い、複雑なパスワードを設定し、心配しないでください。 誰かがあなたのネットワークをハックするのに時間と労力を費やすことはほとんどありません。 はい、たとえば、ネットワーク名(SSID)を非表示にしたり、MACアドレスでフィルタリングを設定したりすることはできますが、実際にはワイヤレスネットワークに接続して使用することは不便です。

あなたのWi-Fiを保護する方法やネットワークを開いたままにする方法を考えているなら、ここの解決方法は唯一のもの、つまり保護することです。 はい、インターネットは無制限ですが、ほぼすべての家に独自のルータがありますが、時間が経つにつれてすべてがネットワークに接続されます。 余分な顧客がいるため、ルータに余分な負荷がかかるため、なぜそれが必要なのでしょうか。 そして、それが高価でなければ、それは単にそれを維持しません。 また、誰かがあなたのネットワークに接続すると、彼はあなたのファイルにアクセスすることができます。 (ローカルネットワークが設定されている場合)ルータの設定へのアクセス (結局のところ 標準パスワード 管理者は、コントロールパネルを保護しているため、変更されていない可能性があります).

適切な(現代の)暗号化方法で、適切なパスワードでWi-Fiネットワークを保護してください。 ルータを設定するとすぐに保護をインストールすることをお勧めします。 また、パスワードを変更することも悪いことではありません。

誰かがあなたのネットワークをハッキングしているか心配している場合や、既にパスワードを変更している場合は、パスワードを変更して平和的に暮らしてください。 ちなみに、あなたはすべてルータのコントロールパネルにスムーズに入るので、どのルータを使ってルータの設定を入力するかをお勧めします。

適切なホームWi-Fiネットワーク保護:どの暗号化方式を選択するか?

パスワードを設定する際には、Wi-Fiネットワークの暗号化方式を選択する必要があります。 (認証方法)。 私はインストールをお勧めします WPA2 - パーソナル、暗号化アルゴリズム付き AES。 ホームネットワークの場合、これは現時点で最も信頼性の高い最新のソリューションです。 ルータメーカーがインストールを推奨するのはこの保護です。

1つの条件でのみ、Wi-Fiに接続する古いデバイスがないこと。 セットアップ後に、ワイヤレスネットワークへの接続を拒否する古いデバイスがある場合は、そのプロトコルをインストールできます WPA (TKIP暗号化アルゴリズムを使用)。 WEPプロトコルのインストールはお勧めしません.WEPプロトコルはすでに古くなっており、安全ではなく、簡単にクラックされる可能性があるためです。 はい、新しいデバイスの接続に問題がある可能性があります。

プロトコルの組み合わせ WPA2 - Personal with AES暗号化これは、ホームネットワークに最適なオプションです。 キー自体(パスワード)は8文字以上でなければなりません。 パスワードは英字、数字、記号で構成されていなければなりません。 パスワードは大文字と小文字を区別します。 つまり、「111AA111」と「111aa111」は異なるパスワードです。

私はあなたのルータが何であるかわからないので、私は最も人気のあるメーカーのための小さな指示を準備します。

変更後、またはパスワードを設定した後、デバイスをワイヤレスネットワークに接続する際に問題が発生した場合は、この記事の最後にある推奨事項を参照してください。

私はすぐに設定するパスワードを書き留めておくことをお勧めします。 あなたがそれを忘れた場合は、新しいものをインストールしなければなりません。

Tp-LinkルータでWi-Fiパスワードを保護します

ルータに接続する (ケーブルまたはWi-Fi)ブラウザを起動し、アドレス192.168.1.1または192.168.0.1を開きます (ルータのアドレス、および標準のユーザ名とパスワードは、デバイスの底面にあるラベルに記載されています)。 ユーザー名とパスワードを指定します。 デフォルトでは、これはadminとadminです。 ここでは、設定へのエントリをより詳しく説明しました。

設定で、タブに移動します。 ワイヤレス (ワイヤレスモード) - ワイヤレスセキュリティ (保護 ワイヤレスモード)。 保護方法の隣にあるチェックボックスをオンにします。 WPA / WPA2 - パーソナル(推奨)。 ドロップダウンメニュー バージョン (バージョン)選択 WPA2-PSK。 メニュー 暗号化 (暗号化)インストール AES。 フィールドで ワイヤレスパスワード (PSKパスワード)ネットワークを保護するためのパスワードを入力します。

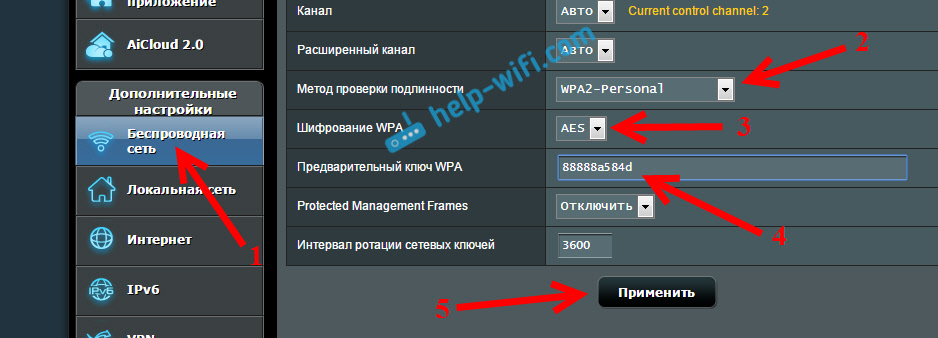

Asusルータにパスワードを設定する

設定では、タブを開く必要があります ワイヤレスネットワーク次の設定を行います。

- ドロップダウンメニューの[認証方法]で[WPA2 - 個人]を選択します。

- "WPAを暗号化する" - AESをインストールします。

- 「WPA予備キー」フィールドには、当社のネットワークのパスワードを書き留めます。

設定を保存するには、ボタンをクリックします。 申請する.

新しいパスワードでデバイスをネットワークに接続します。

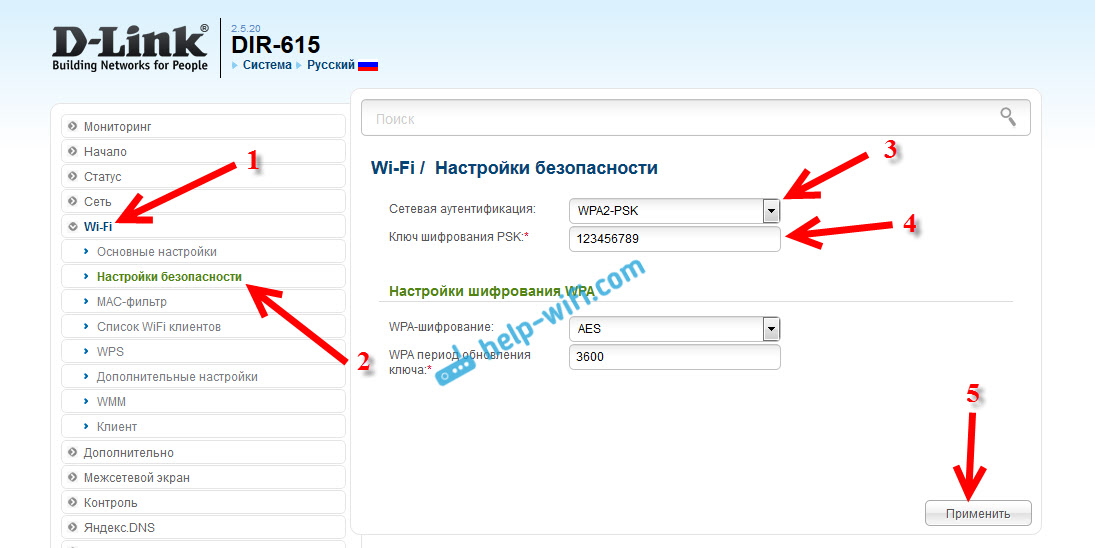

ルータの無線ネットワークを保護D-Link

あなたの設定に行く d-Linkルータ 192.168.0.1。 あなたは詳細な指示を見ることができます。 設定で、タブを開きます Wi-Fi - セキュリティ設定。 以下のスクリーンショットのように、セキュリティタイプとパスワードを設定します。

他のルータにパスワードを設定する

我々はまだ持っている 詳細な手順 ZyXELとTendaのルータ用。 以下のリンクを参照してください。

ルータの手順が見つからない場合は、ルーターのコントロールパネル、セキュリティ設定、ワイヤレスネットワーク、Wi-Fi、ワイヤレスなどの設定セクションでWi-Fiネットワーク保護を設定できます。私が探していると思う 難しくないでしょう。 どのような設定をインストールするには、私はあなたがすでに知っていると思う:WPA2 - パーソナルとAESの暗号化。 まあ、鍵。

見つけられない場合は、コメントに尋ねてください。

インストール後にデバイスが接続されていない場合の対処方法は、パスワードを変更しますか?

非常に頻繁に、インストールした後、特にパスワードを変更すると、以前にネットワークに接続していたデバイスは、そのデバイスに接続したくありません。 コンピュータでは、これは通常、「このコンピュータに格納されているネットワーク設定がこのネットワークの要件を満たしていない」と「Windowsに接続できませんでした」というエラーです。 タブレットやスマートフォン(Android、iOS)では、「ネットワークに接続できませんでした」、「接続済み」、「保護済み」などのエラーも表示されます。

これらの問題は、単にワイヤレスネットワークを取り外し、新しいパスワードで再接続するだけで解決します。 Windows 7でネットワークを削除するにはどうすればいいですか? あなたがWindows 10を持っているなら、あなたは "ネットワークを忘れる"必要があります。 オン モバイルデバイス ネットワークをタップし、ホールドして選択します "削除".

古いデバイスで接続の問題が発生した場合は、ルーターの設定でWPAセキュリティプロトコルとTKIP暗号化を設定します。

今日、多くの人が 自宅でのWi-Fi ルータ。 結局のところ、ラップトップ、タブレット、スマートフォンを使ってインターネットに接続する方がずっと簡単です。これはすべての家族の人々が離婚した人以上です。 そして、彼(ルーター)は本質的に情報宇宙への扉です。 フロントドアを読んでください。 そして、このドアからは、招待されていないゲストがあなたの許可なくあなたに来るかどうかによって決まります。 したがって、注意を払うことが非常に重要です 正しい設定 ルーターがワイヤレスネットワークに脆弱でないようにします。

私はアクセスポイントのSSIDを隠していてもあなたを守ることはできないことを思い出させる必要はないと思います。 MACアドレスへのアクセスを制限することは効果的ではありません。 したがって、現代の暗号化方法と複雑なパスワードだけです。

なぜ暗号化するのですか? 誰が必要ですか? 私は隠すものはない

彼らがピンを盗むのはあまり恐ろしいことではない クレジットカード 彼女のお金をすべて取り除く。 特に、誰かがあなたの費用でインターネット上に座って、Wi-Fiパスワードを知っていれば。 あなたが魅力のない形式になっている企業の団体からあなたの写真を発表すれば、それほど恐ろしいことではありません。 彼が最初の措置をとり、ファーストクラスに行ったので、侵入者があなたのコンピュータに侵入し、あなたの息子を病院から連れてきたときに写真を削除すると、はるかに攻撃的です。 バックアップについては別に話題がありますが、あなたはそれらを行う必要があります...しかし、あなたは時間とともに名声を回復し、お金を稼ぐことができますが、それ以上の高価な写真はありません。 誰もが失いたくないものがあると思う。

あなたのルータはプライベートとパブリックの境界ですので、保護を最大限に設定してください。 さらに、それほど難しいことでもありません。

暗号化技術とアルゴリズム

理論を省略してください。 どのように動作しても、主なものはそれを使用できることです。

ワイヤレスセキュリティ技術は、WEP、WPA、WPA2の順に進化しています。 RC4、TKIP、AESの暗号化方式も進化しました。

今日のセキュリティの観点から、WPA2-AESバンドルがベストです。 これはまさにあなたがWi-Fiを設定しようとする必要があるものです。 これは次のようになります。

WPA2は2006年3月16日から必須です。 しかし時々あなたはそれをサポートしない機器を見つけることができます。 特に、Windows XPが3番目のサービスパックなしでコンピュータにインストールされている場合、WPA2は機能しません。 したがって、互換性の理由から、WPA2-PSKの設定 - \u003e AES + TKIPおよびルータ上の別の動物園があります。

しかし、最新のデバイスパークをお持ちの場合は、WPA2(WPA2-PSK) - \u003e AESを使用する方が安全です。

WPA(WPA2)とWPA-PSK(WPA2-PSK)の違いは何ですか?

WPA標準では、ユーザー認証メカニズムの基礎として拡張認証プロトコル(EAP)が提供されています。 認証の前提条件は、ユーザが証明書を提示すること(それ以外の場合は委任と呼ばれる)であり、ネットワークへのアクセス権を確認することです。 この権利のために、ユーザーは登録ユーザーの特別なデータベースでテストされます。 認証がなければ、ネットワーキングはユーザーに対して禁止されます。 登録ユーザデータベースと検証システム 大規模なネットワーク 原則として、それらは特別なサーバー(ほとんどの場合、RADIUS)に配置されています。

単純化された事前共有鍵モード(WPA-PSK、WPA2-PSK)では、ルータに直接格納されている1つのパスワードを使用できます。 一方ではすべてが単純化され、ユーザーデータベースを作成して維持する必要はなく、一方ですべてが1つのパスワードになります。

自宅では、WPA2-PSK、つまりWPA標準の簡易モードを使用する方が良いです。 Wi-Fiセキュリティは、この簡素化を受けていません。

パスワードアクセス(暗号化)Wi-Fi

すべてが簡単です。 ワイヤレスアクセスポイント(ルーター)へのパスワードは、8文字以上で、大文字と小文字、数字、句読点が異なる文字を使用する必要があります。 そして、彼は決してあなたと付き合ってはいけません。 つまり、生年月日、あなたの名前、車の番号、電話番号などをパスワードとして使用することはできません。

WPA2-AESは額に侵入することはほとんど不可能です(実験室でモデル化されたケースは2つしかありません)。WPA2ハッキングの主な方法は、辞書攻撃と総当たり攻撃(すべてのパスワードオプションの連続列挙)です。 したがって、パスワードが複雑になればなるほど、攻撃者の可能性は低くなります。

...自動貯蔵室は鉄道駅のソ連で広く普及している。 ロックコードの組み合わせは1文字と3桁で使用されています。 しかし、ストレージセルの最初のバージョンが4つの数字をコードの組み合わせとして使用していたことはごくわずかです。 それは何が違いますか? 結局のところ、コードの組み合わせの数は同じです - 10,000(万)。 しかし、男性は4桁の数字の組み合わせを使用するために記憶セルへのパスワードとして提供練習(特にモスクワ犯罪捜査部)、として、多くの人々が彼らの誕生日を(忘れない)を使用します。 攻撃者によってうまく使用されていない。 19.ディーラーの荷物のおおよその年齢を決定するために、そして私たちのいずれかが+/- 3年の精度でこれを行うことができ、そして最終的に我々は(より多くの攻撃者)を取得目で左少ない - 人口の絶対多数の誕生日の最初の2桁は知られていた後 自動貯蔵室のセルへのアクセスコードの選択のための10の組合せ...

最も人気のあるパスワード

人間の怠け者と無責任な人たちが犠牲になる。 最も一般的なパスワードのリストを次に示します。

- 123456

- qWERTY

- 111111

- 123123

- 1a2b3c

- 生年月日

- 携帯電話番号

パスワードを作成する際のセキュリティルール

- 彼自身に つまり、ルーターのパスワードは、他のどのパスワードとも一致してはいけません。 たとえばメールから。 ルールを守れば、すべてのアカウントにはそれぞれ独自のパスワードが設定されています。

- 推測できない強力なパスワードを使用してください。 例:2Rk7-kw8Q11vlOp0

持っている Wi-Fiパスワード 1つの大きなプラスがあります。 それは記憶する必要はありません。 それは紙の上に書かれ、ルータの底に貼り付けられます。

ゲストエリアWi-Fi

ルータでゲストエリアを整理できる場合。 次に、これを必ず実行してください。 もちろんWPA2と強力なパスワードで保護します。 そして今、友人があなたの家に来てインターネットに尋ねられるとき、あなたは彼らにメインのパスワードを伝える必要はありません。 さらに、ルータ内のゲストゾーンはメインネットワークから隔離されています。 あなたのゲストのデバイスに問題があっても、ホームネットワークには影響しません。