データサービスのアクティブディレクトリ。 Active Directoryの基本概念

みなさん、こんにちは。私達はWindowsプリントサーバーを設定し続け、そしてその機能と機能性を探ります。 前の部分では、グループポリシーでプリンタをインストールする方法を学びました。この方法は優れていますが、それとは別の方法もあります。これについては、これから検討するADプリンタへの公開です。 非常によくある教育書では、この方法はユーザーのコンピュータリテラシーのために設計された2番目に重要な方法と考えられていますが、実際にはほとんど適用できません。

広告経由でプリンタを設定する

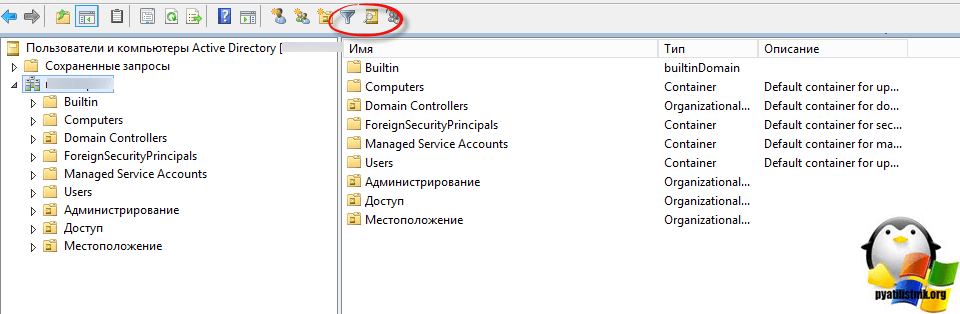

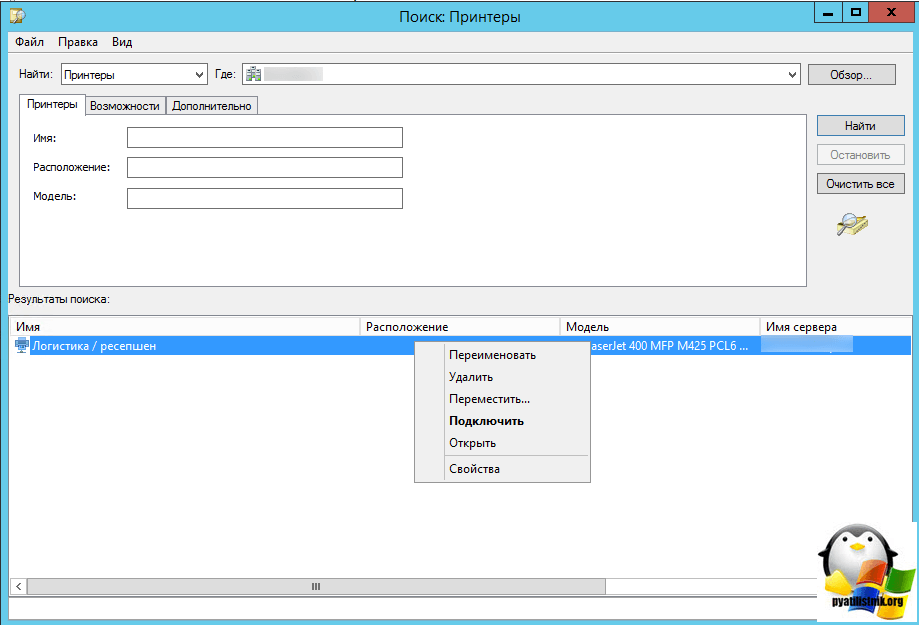

それでは、プリンタパブリッシングとは何かを見てみましょう。 Acriveディレクトリスナップインを開きます。ユーザーとコンピュータ、またはADUCとも呼ばれます。 上から、検索アイコンをクリックします。

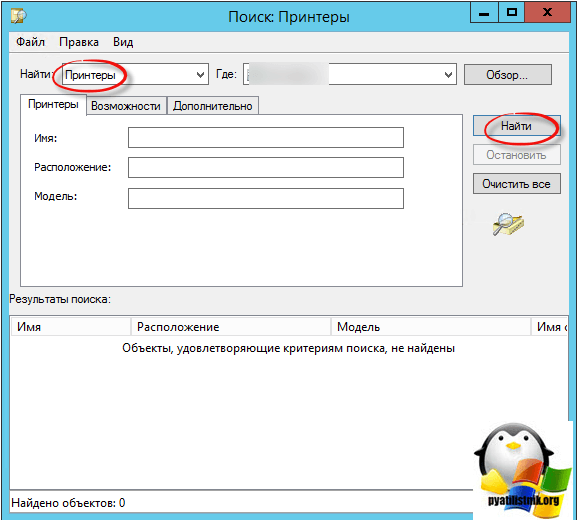

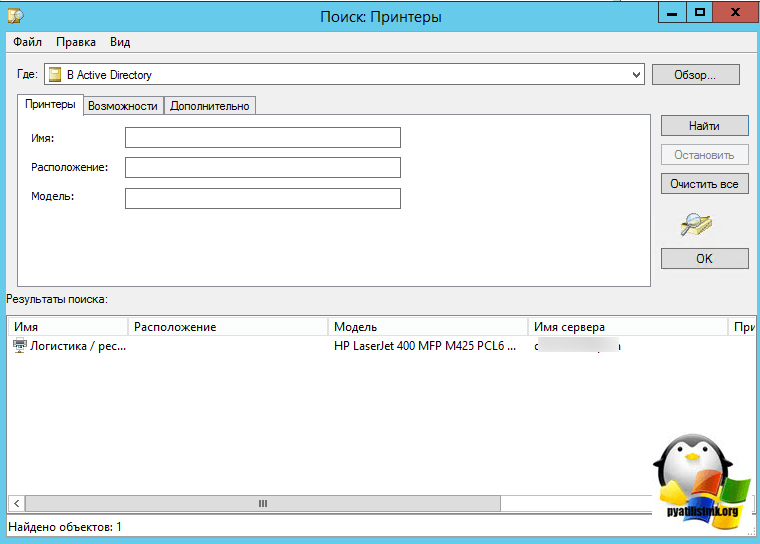

あなたは検索フォームを開き、そこであなたはプリンタを選択する項目であなたはドメインかフォレストを選択します。 検索をクリックします。 お分かりのように、私は単一のプリンタを持っていません。

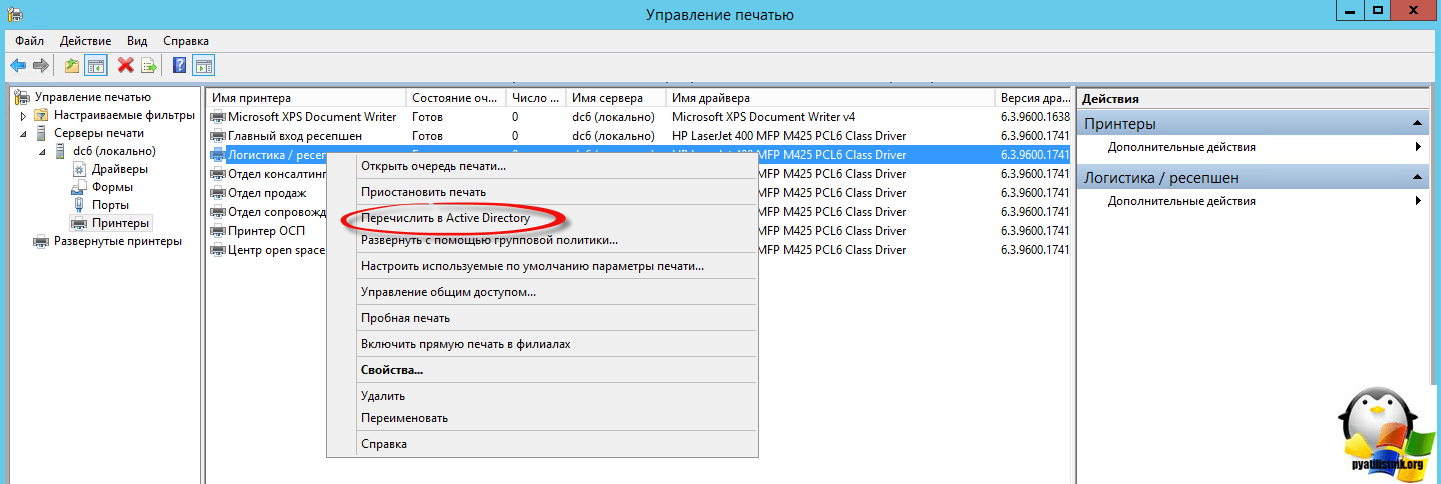

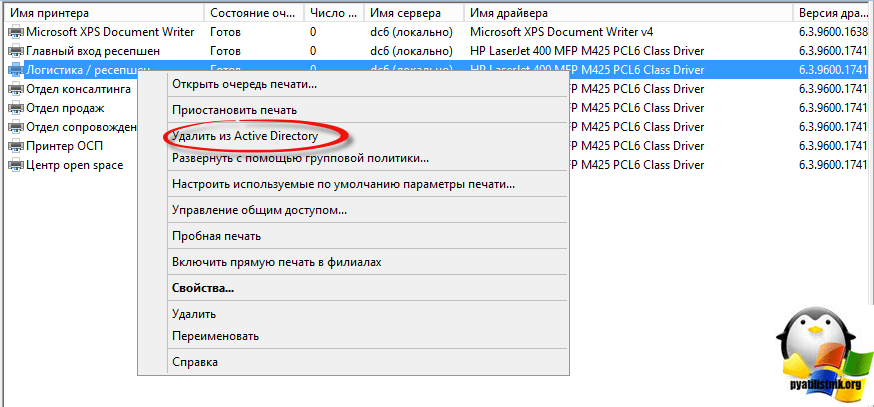

プリントサーバに行き、希望のプリンタを右クリックしてコンテキストメニューからActive Directoryにリストを選択してください。これは出版物です、明らかに翻訳の難しさです。

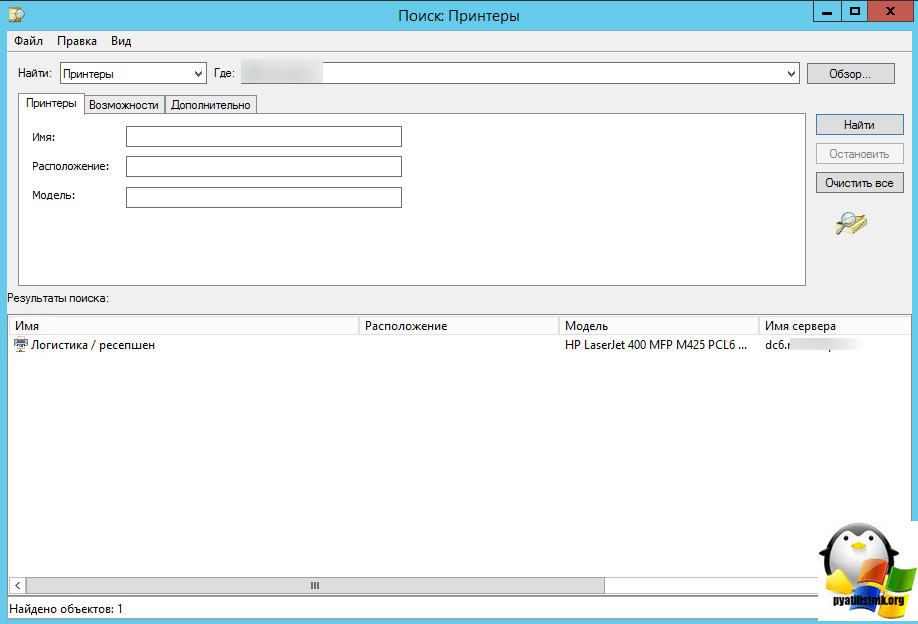

画面には何も表示されませんが、問題ではありません。ADUCに戻ってプリンタを検索します。 ご覧のとおり、広告プリンタはすでにデータベースに表示されています。

- プリンタ名があります

- モデル

- そしてそれが配置されているサーバーの名前

あなたが可能なコマンドを見れば、ここに接続があります、しかし私達は平均的なユーザーがここに来ない、そして彼らが彼を入れないであろうことを理解しています、しかしプラスがある、私達はそれを以下で考えます

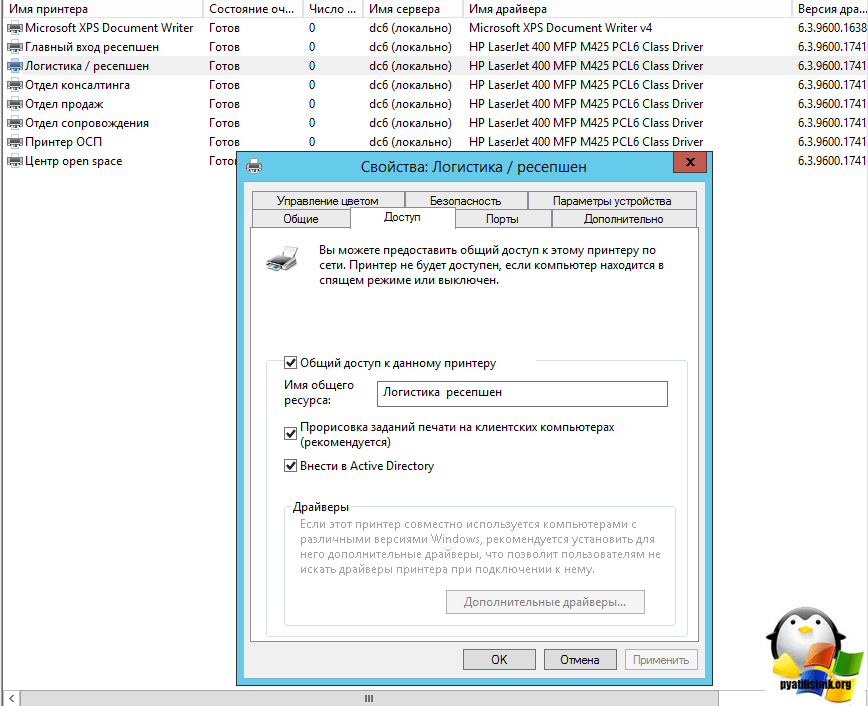

あなたがADにプリンタのリストを入れたときに何が起こる、すべてが簡単です、アクセスタブ上のプリンタのプロパティでは、Active Directoryにチェックマークがあります。

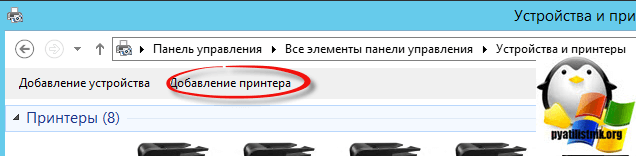

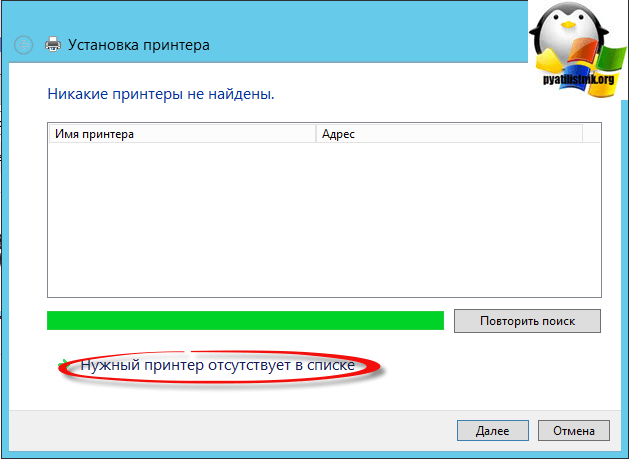

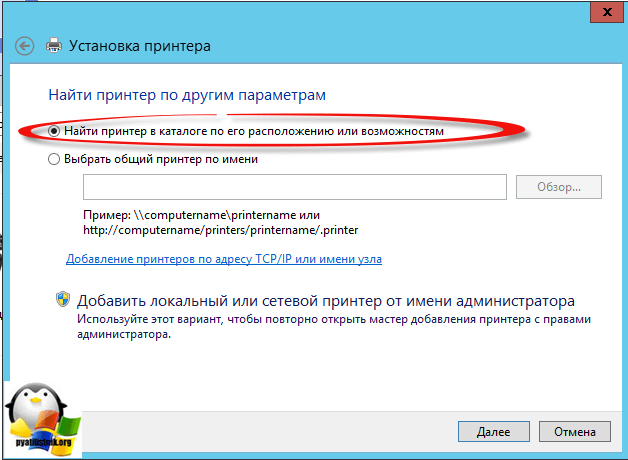

グループポリシーを設定できなかった場合、または別の信頼ドメインに所属していて、特定のプリンタが必要な場合は、コントロールパネルにデバイスを追加するときにそれを検索できます。

検索ウィンドウが開き、プリンタのリストが表示されます。

GP経由でプリンタを管理する

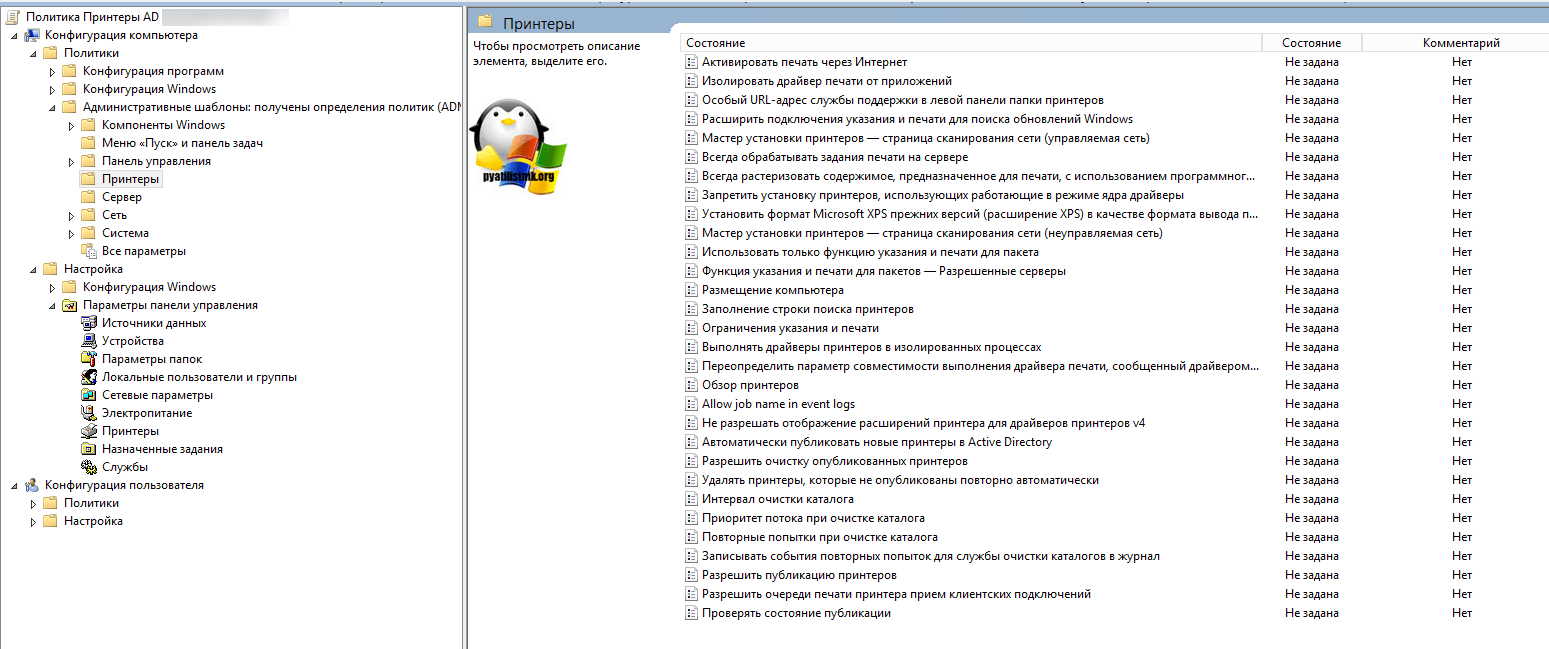

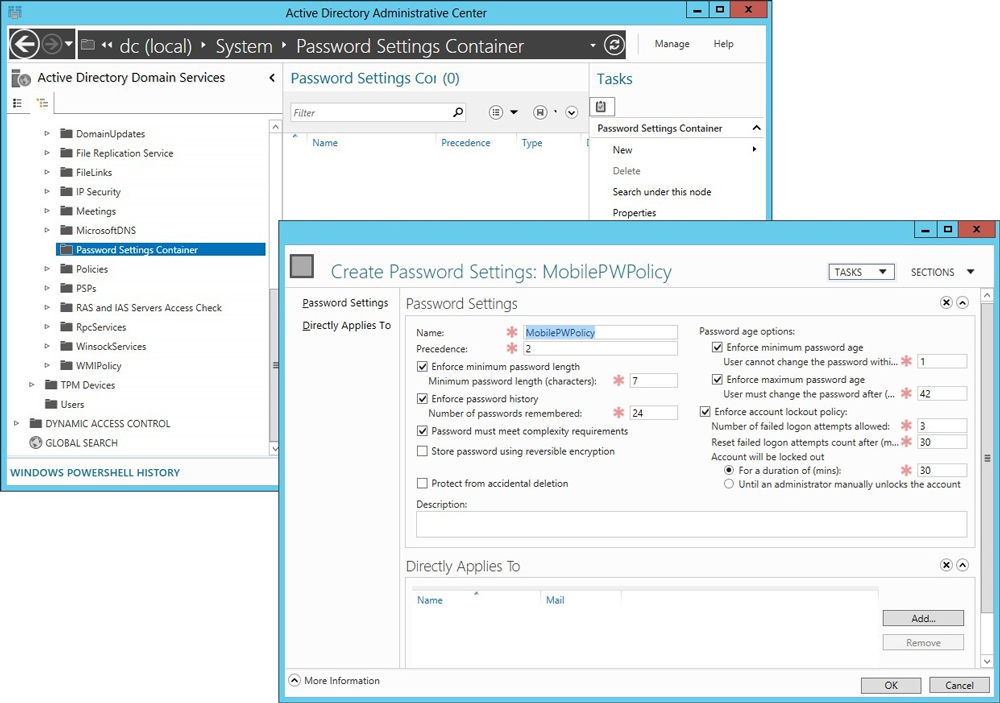

広告では、プリンタはグループポリシーを通じて集中的に設定され、公開されたプリンタには20を超える設定があります。

グループポリシー管理エディタ\u003eコンピュータの構成\\ポリシー\\管理用テンプレート\u003eプリンタを開きます。

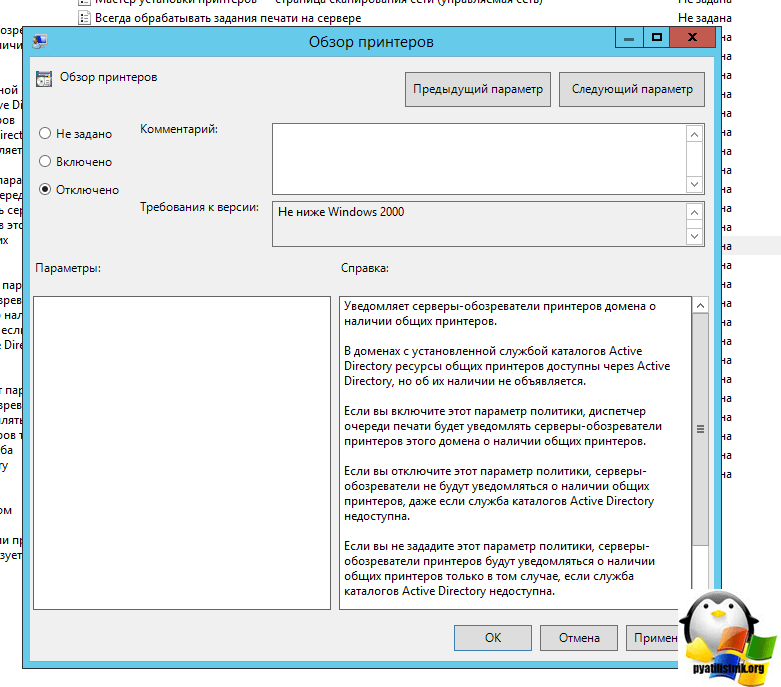

無効にすることをお勧めします プリンターの概要。 ご存知のように、Active Directoryドメインでは、 インストールされているプリンタ はドメインサービスに格納されますが、デフォルトでは、ユーザーがドメインにログオンしている場合、ディレクトリサービスの監視リストには表示されません。 Active Directoryドメインサービスが利用できない場合は、共有プリンタが監視リストに追加されます。 また、このポリシー設定を有効にした場合、プリントスプーラは共有プリンタをプリントサブシステムにアドバタイズします。 そして、クライアントは、プリンタの存在に関する通知ごとに、クライアントライセンスを使用する必要があります。 印刷サブシステムが共有プリンタを監視リストに追加しないようにするには、このポリシー設定を無効にすることをお勧めします。

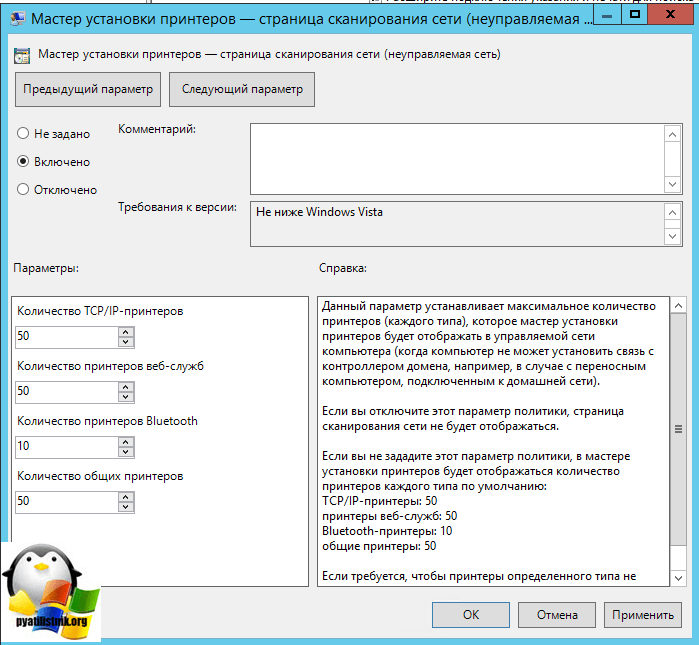

プリンタ設定ウィザード - ネットワークスキャンページ(アンマネージドネットワーク)» そして プリンタ設定ウィザード - ネットワークスキャンページ(管理ネットワーク)。 1つ目は、管理されていないネットワーク、つまり空港や自宅などのドメインコントローラを検出できないネットワーク、およびコンピュータがドメインコントローラにアクセスできる制御ネットワークのプリンタ数をそれぞれ設定するように設計されています。 これらのポリシー設定を使用して、TCP / IPプリンタ、Webサービスプリンタ、Bluetoothプリンタに表示されるプリンタの数、および見つかった結果の一覧に表示される共有プリンタの数を確認できます。 管理対象プリンタのポリシー設定は、Active Directoryプリンタの定義をカスタマイズする機能がまだあるという点でのみ異なります。 ポリシー設定の各プリンタタイプのデフォルト値は異なります。 デフォルトでは、50台のTCP / IPプリンタ、共有プリンタ、およびWebサービスプリンタが管理対象外ネットワーク用に表示され、最大10台のプリンタがBluetoothプリンタ用に表示されます。 次に、デフォルトの管理対象ネットワークには、20台のActive Directoryプリンタと10台のBluetoothプリンタのみが表示されます。 独自の設定を定義するには、両方のポリシー設定で[有効にする]オプションを選択し、各タイプに独自のプリンタ数を指定します。 たとえば、管理されていないネットワークの場合は3つのタイプを10に設定し、Bluetoothプリンタの場合は0の値を指定できます。つまり、ウィザードはこのタイプのプリンタを表示しません。 管理対象ネットワークの場合は、共有プリンタに加えて、タイプごとに値を20に設定します。 このタイプには、値10を指定します。管理対象ネットワーク用のプリンターの追加ウィザードの設定ダイアログボックスが以下に表示されます。

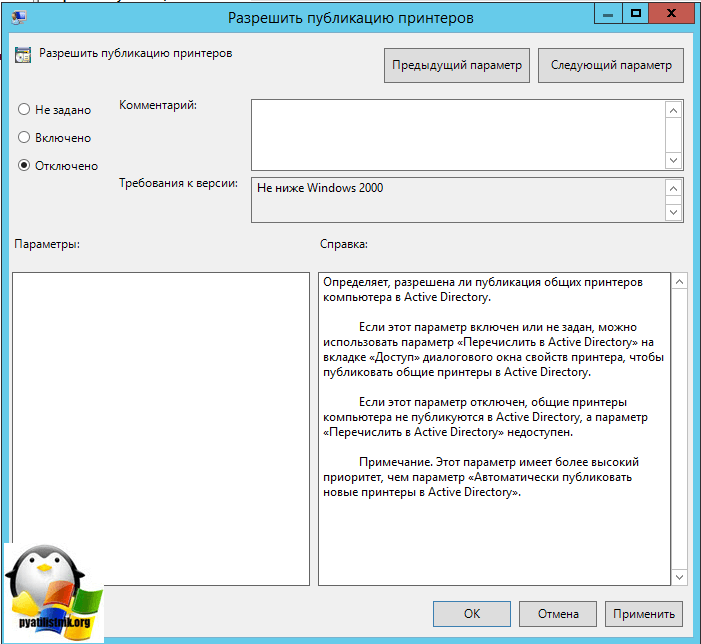

この資料に記載されている次のポリシー設定は、プリンタの公開を制御することを目的としています。 ご存知のとおり、デフォルトでは、各ユーザーにはActive Directoryでプリンターを公開する機会が与えられます。 インストールされた共有プリンタのプロパティダイアログボックスの[アクセス]タブにある[Active Directoryに配置]チェックボックスをオンにすると、プリンタをActive Directoryに公開できます。 必要に応じて、[プリンタの公開を許可する]ポリシー設定の[プロパティ]ダイアログボックスで[無効]オプションに切り替えることで、この機能を拒否することができます。 ほとんどの場合、プリンタの発行を禁止する必要はないため、スイッチを[有効]オプションに設定する必要があります。 プリンタが公開された後、オペレーティングシステムはActive Directoryドメインサービスで公開されているプリンタの可用性を確認する必要があります。 デフォルトでは、このチェックは起動中に一度だけ実行されます。 オペレーティングシステム。 この設定は、グループポリシー機能を使用しても制御できます。 これを行うには、[発行状態の確認]ポリシーパラメータの[プロパティ]ダイアログを開き、スイッチを[有効]オプションに設定します。 その後、パブリケーションのステータスをチェックする周期性のドロップダウンリストからパブリケーション検証間隔を選択します。 たとえば、最適値は4時間になりますが、値[なし]を指定した場合は、スイッチを[無効]オプションに設定した場合と同じになります。 このポリシー設定のプロパティダイアログボックスは、対応するドロップダウンリストで指定された間隔で下に表示されます。

この記事で取り上げている、プリンターの発行を担当するもう1つのポリシー設定は、再発行されていないプリンターの削除と呼ばれます。 このポリシー設定は何のためのものですか? 公開ステータスの確認中に、ユーザーまたはコンピュータのActive Directoryスナップイン機能または特別なPubprn.vbsスクリプトを使用してプリンタがActive Directoryに公開されているコンピュータが要求に応答しない場合があります。 そのため、このポリシー設定は、後述するクリーニングサービスを使用してドメインサービス内のプリンタの数を減らすことが可能かどうかを決定します。 スイッチを[有効]オプションに設定すると、次のいずれかのオプションを選択できます。

- しない。 このポリシー設定を構成しないで、自動的に再発行されないプリンタオブジェクトを削除しないようにしても、このオプションは既定で設定されます。

- プリントサーバーが見つかった場合のみ。。 この場合、そのようなオブジェクトはプリンタが使用できないときにのみ削除されますが、ネットワーク上で正常に機能しているプリントサーバーを検出できます。

- プリンターが見つからない場合。 この場合、後者の自動発行が実行される時点でコンピュータが要求に応答しないと、プリンタは削除されます。

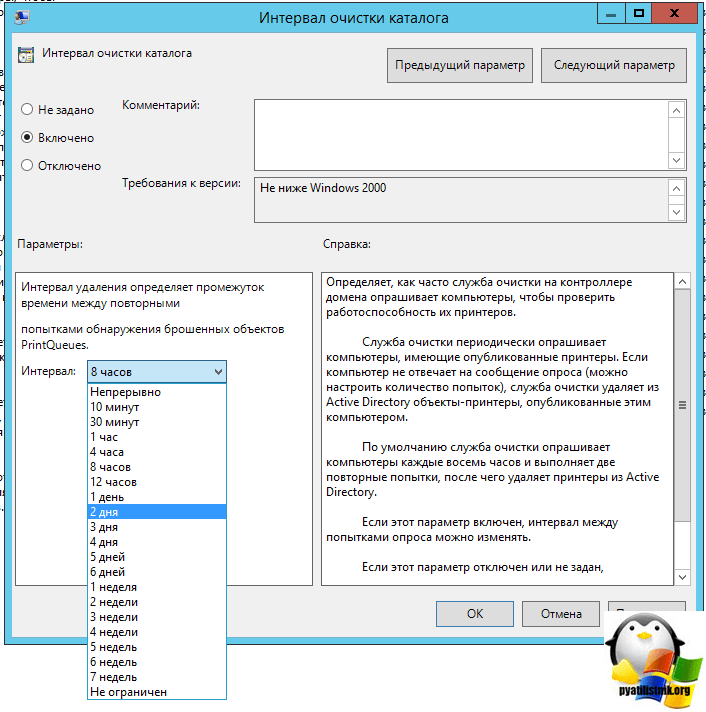

次の4つのポリシー設定は、プリンタをクリーニングする機能を担います。 実際には、クリーニングサービスはActive Directoryドメインサービスからプリンタオブジェクトを削除するように設計されています。 この記事の最初のクリーニングオプションはと呼ばれています Active Directoryのクリーンアップ間隔。 原則として、この記事で説明した前のパラメータは、現在のポリシー設定で指定した値に直接依存します。 このポリシー設定を使用して、ドメインコントローラ上のクリーニングサービスが公開されたプリンタの可用性についてコンピュータをポーリングするまでの時間を定義する間隔を指定できます。 したがって、コンピュータが要求に応答しない場合、Active Directoryドメインサービスに公開されているプリンタオブジェクトは削除されます。 スイッチを[有効]オプションに設定し、[間隔]ドロップダウンリストから、いわゆる放棄されたコンピュータを検出するために必要な試行間隔を指定します。 たとえば、次の図に示すように、この間隔は前のポリシー設定で指定した間隔よりも12時間長くすることをお勧めします。

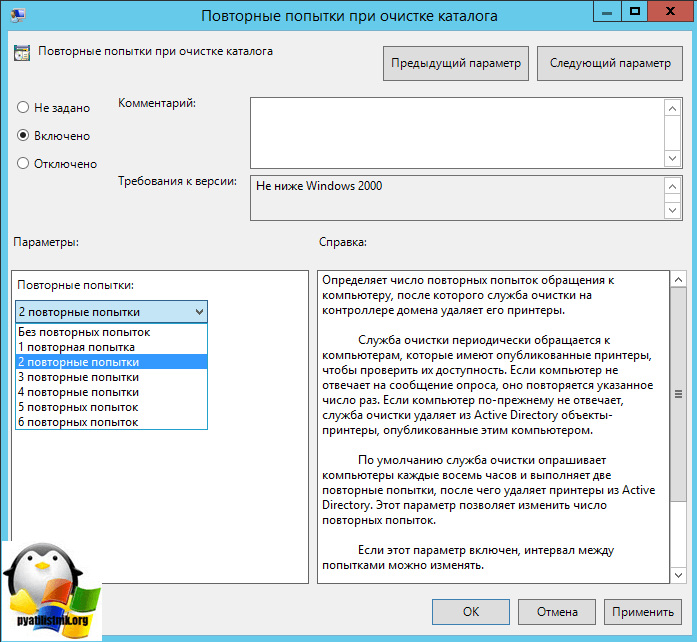

状況によっては、プリンタを公開したコンピュータが誤って使用できなくなった場合にプリンタオブジェクトが誤って削除されないようにするために、プリンタを公開したコンピュータにアクセスしようとする試行回数を決定する必要があります。 ディレクトリ 既定では、クリーンアップサービスは、ドメインサービスからオブジェクトを削除する前に、コンピュータを2回再ポーリングします。 ポリシー設定を使用する Active Directoryを消去しながら再生する 繰り返し回数は変更できます。 このポリシー設定のプロパティダイアログボックスをドロップダウンリストから開きます。 リプレイ 必要な繰り返し回数、たとえば3回の繰り返しを選択し、[OK]ボタンをクリックします。

すでに2回以上説明したように、プリンタを公開したコンピュータが前のポリシー設定で指定された試行中にポーリングメッセージに応答しない場合、そのプリンタはActive Directoryから削除されます。 必要に応じて、ポリシー設定のプロパティダイアログボックスの[無効]オプションのチェックボックスをオンにすることで、以前に公開されたプリンタのクリーニングを禁止することができます。 公開済みプリンタのクリーンアップを許可。 当然、このポリシー設定を使用すると、プリンターを公開しているコンピューターを必ずオフにする必要がある場合に、公開されているプリンターのクリーニングを防ぐことができます。ただし、この設定のダイアログボックスでは有効にします。

クリーンアップサービスを構成できるようにする最後のポリシー設定は、 Active Directoryをクリーニングする際の優先順位。 このポリシー設定のプロパティを使用して推測したように、プロセッサ時間の受信順序に影響する優先順位を指定できます。これにより、他のプロセスが混雑する可能性が高くなります(優先順位が高い場合があります)。 したがって、クリーニングスレッド自体が不要なプリンタオブジェクトをActive Directoryドメインサービスから削除します。 ドロップダウンリスト 優先度 このポリシー設定のプロパティのダイアログボックスは、5つの値([最小]、[平均以下]、[中]、[平均以上]、[最高])にあります。 デフォルト値は 平均パージスレッドはドメインコントローラ上で実行されている優先プロセスではないため(パージスレッドはコントローラ上でのみ実行されます)。

たくさんの設定があることがわかるように、ポリシーの説明の残りの部分を読むことができます。 次に、プリンタのセキュリティと印刷について説明します。 プリンタをパブリケーションから削除するには、単純にプリントサーバーを右クリックして選択します。

Active Directoryの基本概念

サービス Active Directory

拡張可能でスケーラブルなディレクトリサービス アクティブ ディレクトリ(Active Directory)ネットワークリソースを効果的に管理できます。

アクティブ ディレクトリは、ネットワークオブジェクトに関するデータの階層的に編成されたリポジトリであり、このデータを検索して使用するための便利なツールを提供します。。 実行中のコンピュータ 呼び出されたディレクトリ ドメインコントローラ . あり Active Directory ほとんどすべての管理作業に関連しています。

Active Directoryテクノロジは標準に基づいています インターネットプロトコル ネットワークの構造を明確に定義するのに役立ちます。

Active DirectoryとDNS

で アクティブ 監督よ ドメインネームシステムが使用されます。

ドームお名前 システム(DNS)は、コンピュータのグループをドメインに編成する標準のインターネットサービスです。 DNSドメインは、インターネットの基盤を形成する階層構造を持っています。 この階層のさまざまなレベルで、コンピュータ、組織ドメイン、および最上位ドメインが識別されます。 DNSはホスト名の解決にも役立ちます。 zeta.webatwork.com、 数値のIPアドレス(192.168.19.2など) DNSを使用すると、Active Directoryドメインの階層をインターネットスペースに入れることも、独立して外部アクセスから隔離することもできます。

のリソースにアクセスする ドメインは完全なホスト名を使用します(例:zeta.webatwork.com)。 ここでzイータ - 個々のコンピュータの名前、webatwork - 組織のドメイン、およびcom - 最上位ドメイン。 最上位ドメインはDNS階層の基盤であるため、次のように呼ばれています。 ルートドメイン (ルートドメイン) それらは2文字の国別コードに基づく名前で、地理的に編成されています(る ロシアの場合、組織の種類別 (百商業団体の場合)および予約制 (ミル 軍事組織のために)。

microsoft.comなどの通常のドメイン と呼ばれる 両親 なぜなら、それらは組織構造の基礎を形成するからです。 親ドメインは、異なるブランチまたはリモートブランチのサブドメインに分割できます。 たとえば、シアトルのマイクロソフトオフィスのフルコンピュータ名はjacob.seattle.microsoft.comになります。 , どこで jどんぐり - コンピュータ名 のe軽い - そして、microsoft.comが親ドメインです。 別のサブドメイン名は 子ドメイン (子ドメイン)

コンポーネント アクティブ ディレクトリ

Active Directoryは、ネットワークコンポーネントの物理構造と論理構造を組み合わせたものです。 Active Directoryの論理構造は、ディレクトリオブジェクトを整理し、ネットワークアカウントと共有を管理するのに役立ちます。 論理構造には、以下の要素が含まれています。

組織単位 - 通常は会社の構造を反映したコンピューターのサブグループ。

ドメイン( ドメイン) - 共通のデータベースディレクトリを共有するコンピュータのグループ。

ドメインツリー (ドメイン 木) - 連続した名前空間を共有する1つ以上のドメイン

ドメインフォレスト - ディレクトリ情報を共有する1つ以上のツリー。

物理的要素は、実際のネットワーク構造を計画するのに役立ちます。 物理的構造に基づいて、ネットワーク接続とネットワークリソースの物理的境界が形成されます。 物理構造には、以下の要素が含まれています。

サブネット( サブネット) - 特定のエリアを持つネットワークグループ IPアドレス ネットワークマスク

ウェブサイト( サイト) - 1つ以上のサブネット このサイトは、複製用のディレクトリへのアクセスを設定するために使用されます。

組織単位

組織単位(OP)は、組織の機能構造を反映していることが多いドメイン内のサブグループです。 OPは、アカウント、共有リソース、およびその他のOPをホストする一種の論理コンテナです。 たとえば、ドメインを作成することができます マイクロソフトン. コム部門 コース, IT, マーケティング。 それから、このスキームは子会社を含むように拡張することができます。

OPでは、親ドメインからのみオブジェクトを配置できます。 たとえば、Seattle.microsoft.comドメインのOPには、このドメインのオブジェクトのみが含まれています。 そこからオブジェクトを追加メートルよ. メートルicrosoft.comは不可能です。 機能性を形成する場合、OPは非常に便利です。 事業構造 組織です。 しかし、これが彼らの使用の唯一の理由ではありません。

OPを使用すると、ドメイン全体に適用することなく、ドメイン内の少数のリソースに対してグループポリシーを定義できます。 OPの助けを借りて、ディレクトリオブジェクトのコンパクトで管理しやすい表現がドメイン内に作成されます。これは、リソースをより効率的に管理するのに役立ちます。

OPを使用すると、権限を委任し、ドメインリソースへの管理アクセスを制御できます。これにより、ドメイン内の管理者の権限に制限を設けることができます。 ユーザーAの管理権限を1人のユーザーにのみ移管すると同時に、ドメイン内のすべてのOPについて管理権限をユーザーBに移管することができます。

ドメイン

ドメイン Active Directoryは、共通のデータベースディレクトリを共有するコンピュータのグループです。 Active Directoryドメイン名は一意である必要があります。 たとえば、ドメインが2つ存在することはできません。 メートルicrosoft.com、ただし子ドメインseattle.microsoft.comとmicrosoft.com親ドメインがあります。 メートルy.microsoft.com。 ドメインがクローズドネットワークの一部である場合、新しいドメインに割り当てられた名前は、そのネットワーク上の既存のドメイン名と競合してはいけません。 ドメインがグローバルインターネットの一部である場合、その名前はインターネット上の既存のドメイン名と競合してはいけません。 インターネット上での名前の一意性を保証するために、親ドメインの名前は任意の許可された登録機関を通して登録されなければなりません。

各ドメインには独自のセキュリティポリシーがあり、他のドメインとの信頼関係があります。 多くの場合、ドメインは複数の物理的な場所に分散しています。つまり、ドメインは複数のサイトで構成されており、サイトは複数のサブネットを組み合わせています。 ドメインディレクトリデータベースには、プリンタ、フォルダなどの共有リソースだけでなく、ユーザー、グループ、およびコンピュータのアカウントを定義するオブジェクトも格納されています。

ドメイン機能は、その動作モードによって制限および規制されています。 4つの機能ドメインモードがあります。

Windows 2000混在モード - 実行中のドメインコントローラをサポート ランニングウィンドウ NT 4.0, Wi ndows 2000年から Windows サーバー 2003;

ネイティブモードWindows 2000(ネイティブモード) - windows 2000およびWindows 2000を実行しているドメインコントローラをサポートします。 Windows サーバー 2003;

中間モード Windows サーバー 2003 ( 暫定 モード) - 実行中のドメインコントローラをサポート Windows NT 4.0と Windows サーバー 2003;

体制 Windows Server 2003 - Windows Server 2003を実行しているドメインコントローラをサポートします。

森と木

各ドメイン アクティブ ディレクトリ所持 DNS- 名前タイプ マイクロソフト.コム。 ディレクトリデータを共有するドメインはフォレストを形成します。 DNS名の階層におけるフォレストのドメイン名は 不連続(不連続)または 隣接する(連続)

首尾一貫した名前構造を持つドメインはドメインツリーと呼ばれます。 フォレストドメインに隣接していないDNS名がある場合、それらはフォレスト内に別々のドメインツリーを形成します。 森の中には、1つ以上の木を含めることができます。 コンソールはドメイン構造へのアクセスを目的としています。アクティブ ディレクトリ - ドメインと信頼(アクティブディレクトリ ドメインそして 信頼します。

森林機能は森林の機能モードによって制限され規制されている。 そのようなモードは3つあります。

Windows 2000 - Windows NT 4.0、Windows 2000、およびWindowsを実行しているドメインコントローラをサポートします。 サーバー 2003;

中級 ( 暫定) Windows サーバー 2003 - windows NT 4.0およびWindows Server 2003を実行しているドメインコントローラをサポートします。

Windows Server 2003 - Windows Server 2003を実行しているドメインコントローラをサポートします。

最も高度なActive Directory機能は 窓モード フォレストのすべてのドメインがこのモードで動作している場合は、グローバルカタログのレプリケーション(レプリケーション)の向上とActive Directoryデータのより効率的なレプリケーションを使用できます。 クラスおよびスキーマ属性を無効にし、動的ヘルパークラスを使用し、ドメイン名を変更し、フォレスト内に一方向、双方向、および推移的な信頼関係を作成することもできます。

サイトとサブネット

ウェブサイト ネットワークの物理構造を計画するために使用される1つ以上のIPサブネット上のコンピューターのグループです。 サイト計画は、ドメインの論理構造に関係なく行われます。 Active Directoryでは、1つのドメイン内に複数のサイトを作成したり、複数のドメインにまたがる1つのサイトを作成したりできます。

複数のIPアドレス領域をカバーできるサイトとは異なり、サブネットには特定のIPアドレス領域とネットワークマスクがあります。 サブネット名は以下の形式です。 ネットワーク/ビットマスク, たとえば、192.168.19.0 / 24の場合、ネットワークアドレス192.168.19.0とネットワークマスク255.255.255.0がサブネット名192.168.19.0 / 24に結合されます。

コンピュータは、サブネットまたはサブネットのセット内の場所に応じてサイトに割り当てられます。 サブネット上のコンピュータが十分に速い速度で対話できる場合、それらは呼ばれます。 うまく接続された (よく接続されている)。

理想的には、サイトは適切に接続されたサブネットとコンピュータで構成されていますサブネットとコンピュータの間の為替レートが低い場合は、いくつかのサイトを作成する必要があります。 良いコミュニケーションはサイトにいくつかの利点を与えます。

クライアントがドメインに入ると、認証プロセスはまずクライアントのサイトでローカルドメインコントローラを検索します。つまり、可能な場合は常にローカルコントローラが最初にポーリングされるため、ネットワークトラフィックが制限され、認証が高速化されます。

ディレクトリ情報はより頻繁に複製されます。 中 サイトより の間 サイト これにより、レプリケーションによるネットワーク間トラフィックが減少し、ローカルドメインコントローラが更新された情報をすばやく受信できるようになります。

ディレクトリデータの複製は、次の方法でカスタマイズできます。 サイトリンク (サイトリンク) たとえば、 ブリッジヘッドサーバー サイト間のレプリケーション用(ブリッジヘッド)。

サイト間のレプリケーションの負荷の大部分は、この専用サーバーにあり、利用可能なサイトサーバーにはかかりません。 サイトそしてサブネットはコンソールで設定されます Active Directory - サイトとサービス (Active Directoryサイトとサービス)

ドメインを操作する Active Directory

オンライン Windows サーバー 2003年サービス アクティブディレクトリと同時に設定DNS。 ただし、Active DirectoryドメインとDNSドメインには目的が異なります。 Active Directoryドメインは、アカウント、リソース、およびセキュリティを管理するのに役立ちます。

DNSドメイン階層は主に名前解決のためのものです。

Active Directoryの利点を最大限に活用するには、Windows XP ProfessionalとWindows 2000を実行しているコンピュータがあります。これらはActive Directoryクライアントとしてネットワーク上で動作し、ツリーまたはドメインのフォレストに存在する推移的な信頼関係にアクセスできます。 これらの関係により、承認されたユーザーはフォレスト内の任意のドメインのリソースにアクセスできます。

システム Windows Server 2003は、ドメインコントローラまたはメンバサーバーとして機能します。 Active Directoryのインストール後、メンバサーバーはコントローラになります。 Active Directoryを削除すると、コントローラはメンバサーバーにダウングレードされます。

両方のプロセスが実行 Active Directoryのインストールウィザード。 ドメインには複数のコントローラが存在できます。 各マスターがディレクトリの変更を処理してから他のコントローラーに転送することを可能にするマルチマスターレプリケーションモデルを介してディレクトリデータをレプリケートします。 マルチホスト構造のため、すべてのコントローラはデフォルトで同等の責任を持ちます。 ただし、ディレクトリデータを他のサイトに複製するときに優先されるブリッジヘッドサーバーを作成するなど、特定のタスクでドメインコントローラーに優先順位を付けることができます。

さらに、一部のタスクは専用サーバー上で実行するのが最適です。 特定の種類のタスクを処理するサーバーが呼び出されます。 操作のマスター (作業マスタ)

ドメインに参加しているWindows 2000、Windows XP Professional、およびWindows Server 2003を実行しているすべてのコンピュータに対して、他のリソースと同様にActive Directoryオブジェクトとして格納されているアカウントが作成されます。 コンピュータアカウントは、ネットワークとそのリソースへのアクセスを制御するために使用され、コンピュータがそのアカウントを介してドメインにアクセスする前に、認証手順に合格する必要があります。

ディレクトリ構造

ディレクトリデータは、ユーザーとコンピュータに提供されます。 データウェアハウス (データストア) グローバルカタログ (グローバルカタログ) ほとんどの機能アクティブディレクトリデータウェアハウスに影響を与えるため、グローバルカタログ(GC)はログインおよび情報検索に使用されるため、それほど重要ではありません。 STが利用できない場合、標準ユーザーはドメインにログオンできません。 この状況を回避する唯一の方法は、地域の会員のキャッシングです。 ユニバーサルグループ

Active Directoryデータへのアクセスと配布は、 ディレクトリアクセスプロトコル (ディレクトリ アクセスプロトコル)と 複製 (複製).

更新は更新されたデータをコントローラに配布するために必要です。 更新を配布する主な方法は複数のホストとのレプリケーションですが、一部の変更は専用のコントローラによってのみ処理されます - 操作マスター (操作マスター)。

Windows Server 2003でマルチホストレプリケーションが機能する方法も、次の理由により変更されました。 ディレクトリパーティション アプリケーション (アプリケーションディレクトリ仕切り) システム管理者は、ドメインフォレスト内にレプリケーションセクションを作成できます。これは、ドメインフォレスト内でレプリケーションを管理するために使用される論理構造です。 たとえば、ドメイン内のDNS情報の複製を担当するパーティションを作成できます。 他のドメインシステムでは、DNS情報の複製は禁止されています。

アプリケーションディレクトリパーティションは、ドメインの子、別のアプリケーションセクションの子、またはドメインフォレスト内の新しいツリーにすることができます。 パーティションレプリカは、グローバルディレクトリを含む任意のActive Directoryドメインコントローラでホストすることができます。 アプリケーションディレクトリセクションは大規模なドメインやフォレストでは便利ですが、計画、管理、およびメンテナンスのコストが増加します。

データ保存

リポジトリには、最も重要なActive Directoryディレクトリサービスオブジェクト(アカウント、共有、GP、およびグループポリシー)に関する情報が含まれています。 時々データストレージは単に呼ばれます カタログ (ディレクトリ) ドメインコントローラでは、ディレクトリはNTDS.DITファイルに格納され、その場所はActive Directoryのインストール中に決定されます(これはNTFSディスクである必要があります)。 グループポリシー、スクリプト、および共有SYSVOLシステムリソースに記録されているその他の情報など、一部のディレクトリデータはメインリポジトリとは別に格納できます。

共有のためにディレクトリ情報を提供することは呼ばれます 出版物 (公開) たとえば、ネットワーク用にプリンタを開くと、公開されます。 についての情報 共有フォルダ ドメインコントローラは、マルチマスタ方式でほとんどの変更をリポジトリに複製します。 小規模または中規模の組織の管理者が自動的に実行されるため、レプリケーションリポジトリを管理することはめったにありませんが、ネットワークアーキテクチャの詳細に従ってカスタマイズできます。

すべてのディレクトリデータが複製されるわけではありません。

ドメインデータ - アカウントのオブジェクト、共有リソース、GP、グループポリシーなど、ドメイン内のオブジェクトに関する情報。

構成データ - ディレクトリトポロジに関する情報:すべてのドメイン、ツリー、フォレストの一覧、およびコントローラと元帳サーバーの場所。

データスキーマ - ディレクトリに格納できるすべてのオブジェクトとデータ型に関する情報。 標準のWindows Server 2003スキーマには、アカウントオブジェクト、共有リソースオブジェクトなどが記述されていますが、新しいオブジェクトや属性を定義したり、既存のオブジェクトに属性を追加したりすることで、それを拡張できます。

グローバルカタログ

ローカルメンバーシップのキャッシュが ユニバーサルグループは作られていません、ネットワークへの入り口は民法によって提供されたユニバーサルグループのメンバーシップに関する情報に基づいて実行されます。

また、フォレスト内のすべてのドメインに対するディレクトリ検索も提供されます。 コントローラー、 役割を果たす GKサーバーは、そのドメインディレクトリ内のすべてのオブジェクトの完全なレプリカと、フォレスト内の他のドメイン内のオブジェクトの部分的なレプリカを格納します。

システムに入り、オブジェクトのいくつかのプロパティのみを検索するために必要なので、部分的なレプリカが可能です。 複製中に部分的なレプリカを形成するには、転送するデータが少なくて済むため、ネットワークトラフィックが減少します。

デフォルトでは、GCサーバーが最初のドメインコントローラーになります。 したがって、ドメイン内にコントローラが1つしかない場合、レジャーサーバーとドメインコントローラは同じサーバーです。 システムに入ったときの応答待ち時間を短縮し、検索を高速化するために、GCを別のコントローラーに配置することができます。 ドメインの各サイトにCCを1つ作成することをお勧めします。

この問題を解決するにはいくつかの方法があります。 もちろん、リモートオフィスのいずれかのドメインコントローラにGLサーバーを作成することもできます。 この方法の不利な点は、元帳サーバーの負荷が増加することです。これには、追加のリソースとこのサーバーの稼働時間の慎重な計画が必要になる可能性があります。

この問題を解決するもう1つの方法は、ユニバーサルグループメンバシップのローカルキャッシュです。 同時に、どのドメインコントローラも、元帳サーバーにアクセスせずに、システムにローカルにログオンする要求を処理できます。 これによりログオン手順が高速化され、GCサーバーがダウンした場合の状況が緩和されます。 さらに、これによりトラフィックの複製が減少します。

ネットワーク全体でGC全体を定期的に更新するのではなく、ユニバーサルグループのメンバシップに関するキャッシュ内の情報を更新するだけで十分です。 既定では、更新プログラムはユニバーサルグループメンバシップにローカルキャッシュを使用する各ドメインコントローラで8時間ごとに発生します。

メンバーシップ 各サイトに個別のユニバーサルグループ。 サイトは、個別のIPアドレスのセットとネットワークマスクを持つ1つまたは複数のサブネットからなる物理構造です。 ドメインコントローラ Windows参照先のServer 2003とGKは同じサイトに存在する必要があります。 複数のサイトがある場合は、それぞれにローカルキャッシュを設定する必要があります。 さらに、サイトに含まれるユーザーは、Windows Server 2003フォレストモードで実行されているWindows Server 2003ドメインの一部である必要があります。

Active Directoryのレプリケーション

カタログには、ドメインデータ、スキーマデータ、および構成データの3種類の情報が格納されています。 ドメインデータはすべてのドメインコントローラに複製されます。 すべてのドメインコントローラは同じです。 スキーマと構成データは、ツリーまたはフォレストのすべてのドメインに複製されます。 さらに、個々のドメイン内のすべてのオブジェクトとフォレストオブジェクトの一部のプロパティがCCに複製されます。 つまり、ドメインコントローラは、ツリーまたはフォレストのスキーマ、ツリーまたはフォレストのすべてのドメインの構成情報、および自分のドメインのすべてのディレクトリオブジェクトとプロパティを格納して複製します。

HAが格納されているドメインコントローラには、フォレストのスキーマ情報、すべてのフォレストドメインの構成情報、およびフォレスト内のすべてのディレクトリオブジェクトの限られたプロパティセット(GAサーバー間でのみレプリケートされる)、およびすべてのディレクトリオブジェクトとプロパティが含まれます。 あなたのドメインのために。

レプリケーションの本質を理解するために、新しいネットワークをセットアップするための次のシナリオを検討してください。

1.ドメイン内 そして最初のコントローラがインストールされています。 このサーバーは唯一のドメインコントローラです。 彼はサーバーGCでもあります。 他のコントローラがないため、このようなネットワークでの複製は行われません。

2.ドメイン内 2番目のコントローラがインストールされ、複製が始まります。 一方のコントローラをインフラストラクチャのマスタとして指定し、もう一方のコントローラを元帳サーバとして指定できます。 インフラストラクチャマスタはGCの更新を追跡し、それらに変更されたオブジェクトを要求します。 これらのコントローラーは両方とも、スキーマおよび構成データも複製します。

3.ドメイン内 3台目のコントローラーが取り付けられていますが、その上にGCはありません。 インフラストラクチャホストはGCの更新を監視し、変更されたオブジェクトを要求してから、その変更を3番目のドメインコントローラに複製します。 3つのコントローラすべてがスキーマと設定データも複製します。

4.新しいドメインBが作成され、コントローラが追加されます。 ドメインAとドメインBの元帳サーバーは、すべてのスキーマと構成データ、および各ドメインからのドメインデータのサブセットを複製します。 ドメインAでの複製は上記のように続行され、さらに複製はドメインB内で開始されます。

アクティブディレクトリそして LDAP

TCP / IPネットワーク用の標準インターネット接続プロトコルであるLDAP(Lightweight Directory Access Protocol)。 LDAPは、最小限のオーバーヘッドでディレクトリサービスにアクセスするように特に設計されています。 LDAPでは、ディレクトリ情報の照会と変更に使用される操作も定義されています。

お客様 Active Directoryは、ユーザーがネットワークにログオンしたり共有リソースを検索したりするたびに、LDAPを使用してActive Directoryを実行しているコンピュータと通信します。 LDAPを使用すると、ディレクトリの相互接続と他のディレクトリサービスからActive Directoryへの移行が簡単になります。 互換性を高めるために、Active Directoryインターフェイスを使用できます(アクティブディレクトリ サービス- インターフェース, ADSI).

操作マスタの役割

操作マスタは、複数のホストを持つレプリケーションモデルで実行するのに不都合な問題を解決します。 1つ以上のドメインコントローラに割り当てることができる5つの操作マスタの役割があります。 一部の役割はフォレストレベルで一意である必要があり、他の役割についてはドメインレベルで十分です。 各Active Directoryフォレストには、次の役割が必要です。

スキーママスタ) - ディレクトリスキーマに対する更新と変更を管理します。 ディレクトリスキーマを更新するには、スキーママスタへのアクセスが必要です。 どのサーバーが現在ドメイン内のスキーママスターであるかを判断するには、ウィンドウを開くだけです。 コマンドライン dsquery server -持っているfsmo スキーマ

ドメイン名前付けマスタ - フォレスト内のドメインの追加と削除を管理します。 ドメインを追加または削除するには、ドメイン名前付けマスタへのアクセスが必要です。 現在どのサーバーがドメイン名前付けマスタであるかを判断するには、単にコマンドウィンドウに次のように入力します。dsquery server -持っているfsmo 名前

森林全体に共通するこれらの役割は、その中で独特であるべきです。

各Active Directoryドメインでは、次の役割が必須です。

相対IDマスター - ドメインコントローラに相対識別子を割り当てます。 ユーザオブジェクト、グループを作成するたびに またはコンピュータコントローラは、ドメインセキュリティ識別子と、相対識別子のホストによって割り当てられた一意の識別子とからなる一意のセキュリティ識別子をオブジェクトに割り当てる。 どのサーバーが現在ドメイン内の相対識別子のホストであるかを判断するには、コマンドウィンドウに入力すれば十分です。 dsqueryサーバー -持っているfsmo取り除く.

PDCエミュレータ(PDCエミュレータ) - 混合ドメインモードまたは中間ドメインモードでは、メインのWindows NTドメインコントローラとして機能します。 Windows NTへのログインを認証し、パスワードの変更を処理し、更新をP DCに複製します。 どのサーバーが現在ドメイン内のPDCエミュレータであるかを判断するには、コマンドウィンドウに入力すれば十分です。 dsquery サーバー - hasfsmo pdc.

インフラストラクチャマスタ(インフラストラクチャ 主人 ) - カタログのデータと元帳のデータを比較して、オブジェクトの参照を更新します。 データが古くなっている場合は、GCに更新を要求し、それらをドメイン内の他のコントローラに複製します。 どのサーバーが現在ドメイン内のインフラストラクチャのマスターであるかを判断するには、コマンドラインウィンドウを入力してください。 dsqueryserver -hasfsmo infr。

ドメイン全体に共通のこれらの役割は、ドメイン内で一意である必要があります。 つまり、ドメインごとに1つの相対識別子マスタ、1つのPDCエミュレータ、および1つのインフラストラクチャマスタのみを構成できます。

通常、操作マスタの役割は自動的に割り当てられますが、再割り当てすることもできます。 新しいネットワークがインストールされると、すべての操作マスタの役割が最初のドメインの最初のコントローラによって受信されます。 後で新しいツリーに新しい子ドメインまたはルートドメインを作成すると、操作マスタの役割も最初のドメインコントローラに自動的に割り当てられます。 新しいドメインフォレストでは、すべての操作マスタの役割がドメインコントローラに割り当てられています。 新しいドメインが同じフォレストに作成されると、そのコントローラには相対識別子マスタ、エミュレータPの役割が割り当てられます。Dインフラストラクチャーを持ち、ホストする。 スキーママスタとドメインの名前付けの役割は、フォレストの最初のドメインに残ります。

ドメイン内にコントローラが1つしかない場合は、すべての操作マスタの役割を果たします。 ネットワーク上に1つのサイトがある場合は、運用ホストの標準的な場所が最適です。 ただし、ドメインコントローラとドメインを追加すると、操作マスタの役割を他のドメインコントローラに移動する必要が生じることがあります。

ドメイン内に2つ以上のコントローラがある場合は、操作マスタの役割を実行するように2つのドメインコントローラを構成することをお勧めします。 たとえば、一方のドメインコントローラをメインの操作マスタとして割り当て、もう一方のドメインコントローラをバックアップ用として割り当てます。メインのコントローラに障害が発生した場合に必要になります。

管理 Active Directory

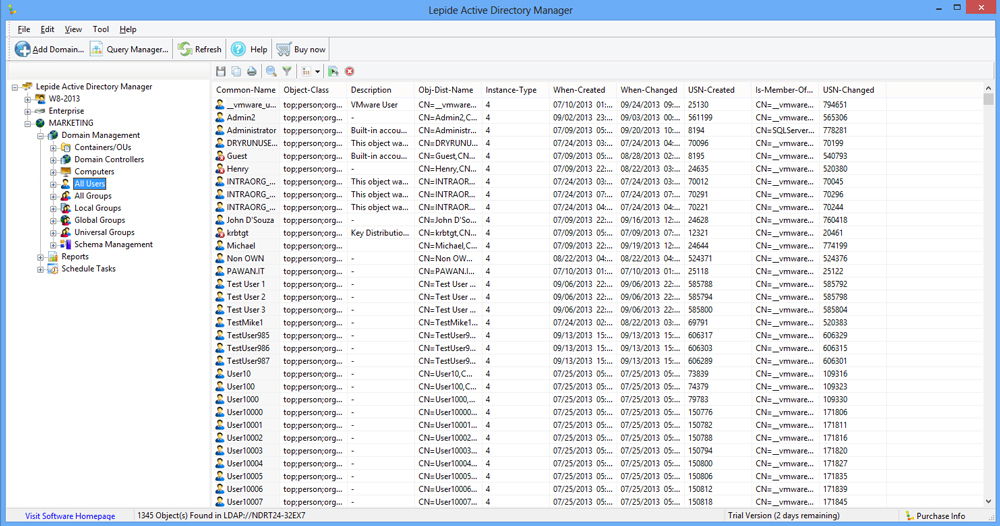

C Active Directoryを使用して、コンピュータアカウントが作成され、それらがドメインに接続され、コンピュータ、ドメインコントローラ、および組織単位(OP)が管理されます。

管理およびサポートツールはActive Directoryを管理するために使用されます。 以下のツールが実装され、MMCスナップインビュー(マイクロソフト 管理コンソール):

Active Directoryユーザーとコンピュータ(Active Directory) ユーザー そして コンピュータ) ユーザー、グループ、コンピューター、および組織単位(EP)を管理できます。

アクティブ ディレクトリ - ドメインと信頼( アクティブ ディレクトリ ドメインそして 信託 ) ドメイン、ドメインツリー、およびドメインフォレストを操作するために使用されます。

Active Directory - サイト そしてサービス (Active Directoryサイトとサービス) サイトとサブネットを管理できます;

結果 政治学 (ポリシーの結果セット) 現在のユーザーまたはシステムポリシーを表示し、ポリシーの変更を計画するために使用されます。

で Microsoft Windows 2003 Serverは、[管理ツール]メニューからこれらのスナップインに直接アクセスできます。

もう一つの管理ツールはスナップです。 スキーム アクティブディレクトリ (アクティブ ディレクトリ スキーマ) - ディレクトリスキームを管理および変更できます。

コマンドラインユーティリティ アクティブ ディレクトリ

オブジェクトを管理する アクティブ ディレクトリ さまざまな管理作業を実行できるコマンドラインツールがあります。

DSADD - に追加 アクティブ ディレクトリ コンピュータ、連絡先、グループ、OP、およびユーザー。

DSGET - に登録されているコンピュータ、連絡先、グループ、OP、ユーザー、サイト、サブネット、およびサーバーのプロパティを表示します。 アクティブ ディレクトリ.

DSMOD - に登録されているコンピュータ、連絡先、グループ、OP、ユーザー、およびサーバーのプロパティを変更します。 アクティブ ディレクトリ.

DSMOVE - 単一のオブジェクトをドメイン内の新しい場所に移動するか、移動せずにオブジェクトの名前を変更します。

DSQXJERY - コンピュータ、連絡先、グループ、OP、ユーザー、サイト、サブネット、サーバーを検索します。 アクティブ ディレクトリ 指定された基準によって。

DSRM - からオブジェクトを削除します アクティブ ディレクトリ.

NTDSUTIL - サイト、ドメイン、またはサーバーに関する情報を表示したり、管理したりできます。 操作マスター (操作 マスターズ)データベースを保守するアクティブ ディレクトリ.

今日の記事はActive Directory、つまりADDSに関するものです。

この一見小さなサービスでセキュリティだけでなくWindowsベースのインフラストラクチャのセットアップに関連する膨大な数の問題を解決できるようになるからです。

それで、ADDSは何ですか。 これは、データベース(インフラストラクチャオブジェクト、コンピュータ(ワークステーションおよびサーバー)、ユーザー、グループ(ユーザーを含むさまざまなオブジェクト)、プリンタ、セキュリティポリシーなど)をデータベースに格納するサービスです。データベース自体は、構成されたADDSロールを持つサーバーに格納されます。 ドメインコントローラと呼ばれます。 ドメインサービスに接続されたコンピュータは、ロード中にドメインコントローラに接続し、アクティブなポリシーディレクトリからシステム設定、ローカルおよびネットワークリソースにアクセスするためのアクセス許可を受け取ります。 また、ドメインユーザーはログオンするたびにアクセス許可と設定を取得します。 作成後、ユーザーはドメインネットワーク内の任意のコンピュータからドメインにログオンできます。もちろん、エントリに制限がない場合を除きます。 そしてどのコンピュータでも、その設定とアクセス権を受け取ります。

Active Directoryを実装する他の利点は次のとおりです。

- 集中ログイン

- その結果、ドメインへの入り口のログを一元管理しました。

- コンピュータと他のオブジェクトの集中管理。 グループポリシーを使用すると、システムとアプリケーションの設定、レジストリエントリの調整、ソフトウェアのインストール、ネットワーク上の特定のファイルの配置、およびスクリプトのリモート実行ができます。

- コンピュータとアプリケーションに入るために単一のログインパスワードを使用する可能性を保証する。 (シングルサインオン) アプリケーションがActive Directoryを介した認証をサポートしている場合は、ドメイン認証情報を使用するようにアプリケーションを設定できます。 そのようなアプリケーションは膨大な数があります。企業環境のユーザーの間で人気があるのは、メールサービス、1C、インターネットにアクセスするためのサーバー、データベースサーバー、アクセス制御システムなどです。

- ADの各オブジェクトには独自のプロパティがあり、その中には事前設定済みのフィールドとカスタムフィールドの両方があります。 したがって、ADでは、会社の従業員に関する有用な情報を保存できます。 たとえば、従業員の従業員番号、生年月日、企業への許可の番号などです。 これらのパラメータに従って、アクセス権と設定を発行することもできます。

- Active DirectoryドメインサービスはDNSと緊密に統合されているため、ADを実装することで、 dNSサーバー 内部ネットワークを維持するため。

- 他のサービスおよびサービスはADDSサービスに基づいて動作します。

Active Directoryを実装するには、いくつかの手順を実行する必要があります。 そのため、ドメインサービスの実装計画は次のとおりです。

- 既存インフラの整備

- システムの地理的分布とそのセキュリティ要件を考慮したドメインサービスの計画

- ドメインコントローラのインストール

- パラメータを設定し、必要なドメインオブジェクトを作成します。

- 作成したドメインにサーバー、ワークステーション、その他の機器を接続する。

確かにアクティブディレクトリのドメインサービスはあなたのインフラストラクチャの中心です。 しかし、彼らは絶対にサポートとメンテナンスを要求していません。 もちろん、どんなシステムでも手入れと保守、そして定期的な実行が大好きです バックアップ は必須の手順です。 ただし、適切に設計され、一度設定されたADDSサービスを維持するには、それほど手間がかかりません。 あなたは時代遅れのオブジェクトのためにドメインを見て、必要ならば、新しいものを作成し、それらをグループに追加し、軽薄なユーザのために定期的にパスワードをリセットする必要があります。 バックアップの質を確認してください。 インフラストラクチャに変更がない場合はもちろん、これがすべてのタスクです。 ただし、上記すべてを自動化することができます。 サービスへの参加のしきい値はかなり低いです。 また、Active Directoryインフラストラクチャの計画、実装、およびサポートに関する文献は非常に豊富です。 このサービスは15歳以上で、この間に開発され補完されますが、大幅な変更はありません。 これは、サービスの安定性と関連性を示しています。

それで、彼らが言うように、アクティブディレクトリドメインサービスの導入は、現代のエンタープライズインフラストラクチャを構築するプロジェクトのために「持っている必要があります」。

私達の会社はマイクロソフト製品を使用してサービスを提供します、私達の州は専門家を公認しました、連絡して下さい [メール保護]サイト

Active Directoryはシステム管理用のサービスです。 それらはローカルグループよりもはるかに優れた代替手段であり、効果的な管理と信頼性の高いデータ保護を使用してコンピュータネットワークを作成することができます。

これまでにActive Directoryの概念に遭遇したことがなく、そのようなサービスがどのように機能するのかわからない場合は、この記事を読んでください。 この概念が何を意味するのか、そのようなデータベースの利点は何か、そして初期使用のためにそれらを作成して設定する方法を見てみましょう。

Active Directoryはシステム管理の非常に便利な方法です。 Active Directoryを利用すると、データを効率的に管理できます。

これらのサービスは許可します 単一のデータベースを作成する 実行中のドメインコントローラ あなたが企業を所有し、事務所を管理し、一般的に、団結させる必要がある多くの人々の活動を管理しているなら、そのようなドメインはあなたにとって役に立つでしょう。

コンピュータ、プリンタ、ファックス、 アカウント ユーザーともの。 データが存在するドメインの合計は「フォレスト」と呼ばれます。 Active Directoryデータベースは、オブジェクト数が最大20億になる可能性があるドメイン環境です。 これらのスケールを表す?

つまり、そのような「フォレスト」またはデータベースを使用して、場所を参照せずに、オフィス内の多数の従業員と機器を接続できます。たとえば、他の都市の会社のオフィスから他のユーザーをサービスに接続できます。

さらに、Active Directoryの枠組みの中でいくつかのドメインが作成され、マージされます。会社が大きくなればなるほど、そのドメイン内でテクノロジを制御するために必要な資金が増えます。 データベース.

さらに、そのようなネットワークを作成するとき、1つの制御ドメインが定義され、その後に他のドメインが存在しても、最初のドメインが依然として「親」ドメインのままです。つまり、情報管理に完全にアクセスできます。

このデータはどこに保存され、ドメインの存在はどのように保証されますか? Active Directoryを作成するには、コントローラが使用されます。 通常は2つあります。1つに問題が発生した場合、情報は2番目のコントローラに保存されます。

データベースを使用するもう1つの方法は、たとえば、あなたの会社が他の会社と協力していて、共通のプロジェクトを完了する必要がある場合です。 この場合、あなたはドメインファイルへの部外者のアクセスを必要とするかもしれません、そしてここであなたは他のデータの安全性を危険にさらすことなく必要な情報へのオープンアクセスの2つの異なる「フォレスト」の間の一種の「関係」を設定できます。

一般に、Active Directoryは、サイズに関係なく、特定の構造内にデータベースを作成するための手段です。 ユーザーとすべての機器が1つの「フォレスト」にまとめられ、ドメインが作成され、それらがコントローラーに配置されます。

それを明確にすることもお勧めです - サービスの仕事はサーバーを搭載したデバイス上でのみ可能です windowsシステム。 さらに、3〜4台のDNSサーバーがコントローラー上に作成されます。 それらはドメインのメインゾーンにサービスを提供します、そして、それらのうちの1つが失敗すると、それは他のサーバーによって置き換えられます。

ダミー用のActive Directoryの概要を概説した後、当然のことながらこの質問に興味を持っています。なぜローカルグループをデータベース全体に変更するのでしょうか。 当然、ここで機会の分野は何倍も広く、システム管理のためのこれらのサービスの他の違いを見つけるために、それらの利点を詳しく見てみましょう。

Active Directoryの利点

Active Directoryの利点は次のとおりです。

- 認証に1つのリソースを使用してください。 このシナリオでは、各PCにすべてを追加する必要があります。 アカウント 一般情報へのアクセスを要求する。 より多くのユーザーとテクノロジがあるほど、それらの間でこのデータを同期させるのが難しくなります。

そのため、データベースでサービスを使用すると、アカウントは1か所に保存され、変更はすべてのコンピュータにすぐに反映されます。

それはどのように機能しますか? オフィスに来た各従業員はシステムを起動し、自分のアカウントにログインします。 ログイン要求は自動的にサーバーに送信され、認証はそれを通して行われます。

レコードを管理する際の特定の順序については、ユーザーを常に「人事」または「経理」というグループに分類できます。

この場合、情報へのアクセスを提供するのはさらに簡単です。ある部門の従業員用のフォルダを開く必要がある場合は、データベースを介してこれを行います。 彼らは集まる 目的のフォルダへのアクセス データと、残りの文書のために閉鎖されたまま。

- 各データベースメンバーを制御します。

ローカルグループで各参加者が独立している場合、他のコンピュータからそれを制御するのは困難です。ドメインでは、会社のポリシーに対応する特定のルールを設定できます。

あなたは好きです システム管理者 アクセス設定とセキュリティ設定を指定してから、それらを各ユーザーグループに適用できます。 当然ながら、階層によっては、1つのグループに対してより厳密な設定を定義し、他のグループに対してシステム内の他のファイルやアクションへのアクセスを提供することが可能です。

さらに、新しい人が会社に入ったとき、彼のコンピュータはすぐに仕事のためのコンポーネントが含まれている必要な設定のセットを受け取ります。

- ソフトウェアインストールの汎用性

ところで、コンポーネントについて - Active Directoryの助けを借りて、あなたはプリンタを割り当てることができます、インストール 必要なプログラム すぐにすべての従業員、プライバシーオプションを設定します。 一般に、データベースを作成すると、パフォーマンスが大幅に最適化され、セキュリティが監視され、最大の効率が得られるようにユーザーが結合されます。

また、会社が別のユーティリティや特別なサービスを運営している場合は、それらをドメインと同期させてドメインへのアクセスを簡単にすることができます。 どうやって? 会社で使用されているすべての製品を組み合わせると、従業員は各プログラムにログインするために異なるログインとパスワードを入力する必要がなくなります。この情報は共有されます。

Active Directoryを使用することの利点と意味が明確になったので、検討しましょう。 インストールプロセス 指定されたサービス

Windows Server 2012上のデータベースを使用しています

Active Directoryのインストールと設定は非常に簡単で、一見したところよりも簡単です。

サービスをロードするには、まず次のことを行う必要があります。

- コンピュータ名を変更します:「スタート」をクリックして、コントロールパネル、「システム」を開きます。 [パラメータの変更]を選択し、[コンピュータ名]の横にある[プロパティ]で[変更]をクリックして、ホストPCの新しい値を入力します。

- オンデマンドPCを再起動します。

- ネットワーク設定を次のように設定します。

- コントロールパネルから、ネットワークと共有メニューを開きます。

- アダプターの設定を調整してください。 「プロパティ」を右クリックして「ネットワーク」タブを開きます。

- リストのウィンドウで、番号4の下のインターネットプロトコルをクリックし、もう一度「プロパティ」をクリックします。

- 必要な設定を入力します(例:IPアドレス - 192.168.10.252、サブネットマスク - 255.255.255.0、メインサブゲートウェイ - 192.168.10.1)。

- 「優先DNSサーバー」の行にアドレスを指定します。 ローカルサーバー、 "代替..." - DNSサーバーの他のアドレス。

- 変更を保存してウィンドウを閉じます。

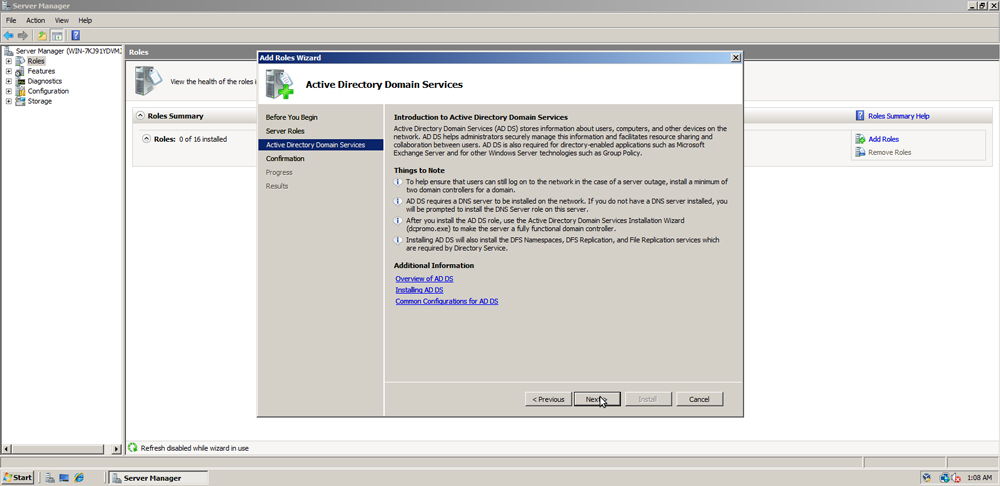

次のようにActive Directoryの役割をインストールします。

- 起動後、「サーバーマネージャ」を開きます。

- メニューで、ロールとコンポーネントを追加することを選択します。

- ウィザードは起動しますが、最初の説明ウィンドウはスキップできます。

- 「役割とコンポーネントのインストール」の行を確認して続行します。

- Active Directoryを配置するコンピュータを選択してください。

- リストから、ダウンロードする必要がある役割をマークします - あなたの場合はこれがActive Directoryドメインサービスです。

- サービスに必要なコンポーネントをダウンロードするように要求する小さなウィンドウが表示されます - それを受け入れます。

- 他のコンポーネントをインストールするように指示されたら、必要でなければ「次へ」をクリックしてこの手順をスキップしてください。

- セットアップウィザードはあなたがインストールしているサービスの説明を含むウィンドウを表示します - 読んで先に進みます。

- インストールしようとしているコンポーネントのリストが表示されます - すべてが正しいことを確認し、正しい場合は適切なキーを押します。

- 処理が完了したら、ウィンドウを閉じます。

- それがすべてです - サービスはあなたのコンピュータにロードされます。

Active Directoryの設定

ドメインサービスを設定するには、次の手順を実行する必要があります。

- 同じ名前のセットアップウィザードを実行します。

- ウィンドウ上部の黄色いポインタをクリックし、[サーバーの役割をドメインコントローラレベルに引き上げる]を選択します。

- 新しい「フォレスト」の追加をクリックしてルートドメインの名前を作成してから、「次へ」をクリックします。

- 「フォレスト」とドメインのモードを指定します - ほとんどの場合、それらは一致しています。

- パスワードを作成しますが、忘れないようにしてください。 下にスクロールします。

- その後、ドメインが委任されていないという警告と、ドメイン名を確認する提案が表示されます。これらの手順はスキップできます。

- 次のウィンドウでは、データベースを含むディレクトリへのパスを変更できます - それらがあなたに合わない場合はこれを行ってください。

- これで、設定しようとしているすべてのパラメーターが表示されます。それらを正しく選択したかどうかを確認して、先に進んでください。

- アプリケーションは、前提条件が満たされているかどうかを確認し、コメントがない場合、または重要でない場合は、[インストール]をクリックします。

- インストールが完了すると、PCは自動的に再起動します。

データベースにユーザーを追加する方法にも興味があるかもしれません。 これを行うには、[コントロールパネル]の[管理]セクションにある[Active Directoryユーザー]または[コンピュータ]メニューを使用するか、データベース設定メニューを使用します。

新しいユーザーを追加するには、ドメイン名を右クリックし、[部門]の後に[作成]を選択します。 新しい部門の名前を入力する必要があるウィンドウが表示されます。これは、さまざまな部門のユーザーを集めることができるフォルダーとして機能します。 同様に、後でさらにいくつかの部門を作成し、すべての従業員を正しく配置します。

次に、部門の名前を作成したら、それを右クリックして「作成」を選択し、続いて「ユーザー」を選択します。 必要なデータを入力してユーザーのアクセス設定を設定するだけです。

新しいプロファイルが作成されたら、それをクリックして選択します。 コンテキストメニューそして「プロパティ」を開きます。 [アカウント]タブで、[ブロック]の横にあるチェックマークを外します。 それだけです。

一般的な結論として、Active Directoryは、全従業員のコンピュータを1つのチームにまとめるのに役立つ、強力で便利なシステム管理ツールです。 サービスを利用すると、安全なデータベースを作成し、すべてのユーザー間の情報の作業と同期を大幅に最適化できます。 あなたの会社や他の職場の活動が電子計算機とネットワークに接続されている場合は、アカウントを組み合わせて仕事と機密性を監視する必要があります。ActiveDirectoryベースのデータベースのインストールは優れたソリューションです。